Cisco Email Security Appliance (ESA)

Cisco ESA jest to kompleksowe rozwiązanie do zabezpieczenia poczty w przedsiębiorstwie, instalowane w formie fizycznego urządzenia lub wirtualnej maszyny dla środowiska VMware lub MS Hyper-V, a także subskrypcji usługi w chmurze Cisco.

Cisco ESA może chronić pocztę przychodzącą m. in.: filtrując spam, wiadomości zawierające malware lub wirusy, czy chroniąc przed fraudem czy phishingiem. Dodatkowo umożliwia zarządzanie tzw. wiadomościami typu graymail (kampaniami mailowymi, reklamami czy wiadomościami pochodzącymi z social mediów) dając możliwość bezpiecznego „wypisania się” z otrzymywania tego typu korespondencji (Safe Unsubscribe).

Dzięki Cisco ESA możemy także zabezpieczyć pocztę wychodzącą przed wyciekiem ważnych czy poufnych dla firmy informacji (usługa DLP – Data Loss Prevention).

Cisco ESA daje bardzo wiele możliwości filtrowania wiadomości email oraz sprawdzania ich pod wieloma względami. Wstępna weryfikacja wiadomości przychodzących odbywa się na zasadzie sprawdzenia reputacji serwera nadawcy, wykorzystując usługę SBRS (Sender Base Reputation Score) we współpracy z Cisco Talos. Po pozytywnej weryfikacji można sprawdzać maile czy nie zawierają złośliwego oprogramowania, a także budować szereg zaawansowanych filtrów sprawdzających m. in.: nagłówki czy treść wiadomości.

Wdrożenie ESA

Istnieją dwa typy wdrożenia usługi ESA w sieci. Pierwsze z nich to tzw. one-leg design, które zostało zobrazowane na poniższym rysunku.

W tym przypadku ESa nasłuchuje maili przychodzących do firmy (1) oraz wychodzących z firmy (2) na jednym interfejsie, który jest wpięty do DMZ. Jest to najprostsza i zarówno najczęściej wykorzystywana metoda.

Druga metoda to tzw. two-leg design, którą zobrazowano poniżej.

Tutaj ESA jest wpięta w dwa segmenty sieci dwoma różnymi interfejsami. D1 wpięty jest do DMZ i obsługuje maile przychodzące do firmy (1) oraz M1 wpięty do Inside nasłuchujący maili wychodzących z firmy (2).

Aby była możliwa inspekcja poczty przychodzącej, w obu przypadkach najprościej jest skonfigurować rekord MX dla danej domeny ze wskazaniem na ESA. Należy także zadbać o to, aby włączyć szyfrowanie TLS dla wiadomości przychodzących oraz wgrać na ESA certyfikat podpisany przez publiczne zaufanie CA (działanie komunikacji SMTP oraz TLS można przetestować narzędziem Check TLS).

Instalacja ESA

Poniżej przedstawiamy krok po kroku opis instalacji Cisco ESA jako wirtualnej maszyny VMware.

- Należy pobrać plik instalacyjny w postaci szablonu UVF/OVA. Do wyboru są 4 możliwości:

a. C00V – wersja demo.

b. C100V – wersja do 1000 użytkowników.

c. C300V – wersja do 5000 użytkowników.

d. C600V – wersja powyżej 5000 użytkowników - W panelu vSphere zainstalować nową maszynę poprzez wdrożenie z szablonu OVF.

- Postępować zgodnie z instrukcjami instalatora.

- Po zakończeniu instalacji należy skonfigurować ustawienia podstawowe. Na porcie Management (M1) domyślnie uruchomiona jest konfiguracja z DHCP. Gdy uzyskanie adresu nie powiedzie się, ESA ustawia adres 192.168.42.42/24.

- Po zalogowaniu się do ESA należy wgrać licencję za pomocą komendy loadlicense. Licencja demo jest dostępna do zamówienia poprzez portal Cisco License. Najprostsza metoda to skopiowanie i wklejenie licencji w formacie XML poprzez SSH. Domyślny login i hasło to: admin / ironport.

- Kolejnym zalecanym krokiem jest konfiguracja stałego docelowego adresu IP do zarządzania, wydając polecenie interfaceconfig. Najbezpieczniej jest to zrobić bezpośrednio z konsoli VMware. Zmiany należy zatwierdzić poleceniem commit.

Konfiguracja ESA

W tej części pokażemy konfigurację Cisco ESA obejmującą podstawową konfigurację ESA oraz podstawową konfigurację polityk dla wiadomości przychodzących.

1.

Logujemy się do GUI za pomocą nowo skonfigurowanego adresu IP.

2.

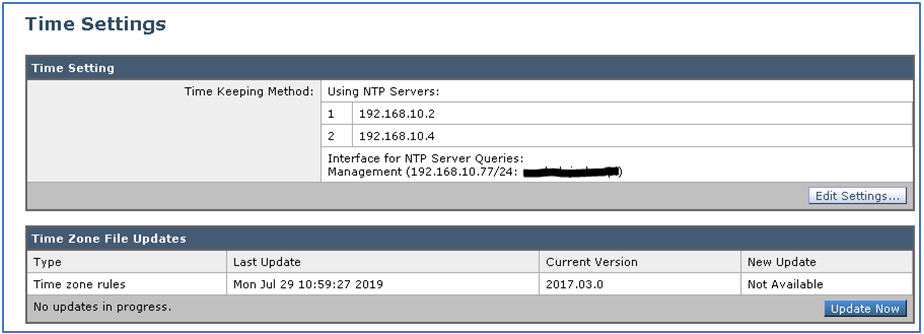

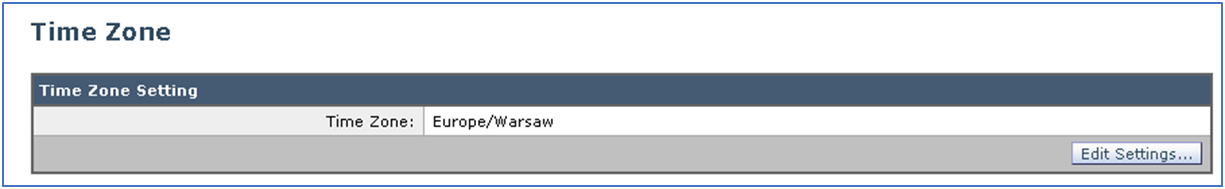

Konfigurujemy czas i strefę czasową w zakładce System Administration -> Time Settings -> Edit Settings.

oraz System Administration -> Time Zone -> Edit Settings.

3.

Konfigurujemy interfejsy.

W naszym przypadku jest to interfejs Management, który będzie służył zarówno do zarządzania, jak i procesowania wiadomości email. Zakładka Network -> IP-Interface -> Management.

Podajemy informacje takie jak: adres IP, nazwa hosta, wybieramy certyfikat dla dostępu po HTTPS oraz uruchamiamy wybrane usługi i opcjonalnie wskazujemy porty dla tych usług.

4.

Konfigurujemy serwery DNS w zakładce Network -> DNS -> Edit Settings.

5.

Dodajemy trasy statyczne w tablicy routingu. W naszym przypadku będzie to tylko trasa domyślna. Routing ustawiamy w zakładce Network -> Routing -> Default Route.

6.

Dodajemy trasy SMTP, dzięki którym ESA będzie przekazywała maile dla danej domeny pod wskazany adres serwera. Trasy SMTP ustawiamy w zakładce Network -> SMTP Routes -> Add Route.

7.

W zakładce Network -> Certificates dodajemy certyfikat dla połączeń TLS.

Musimy wskazać plik w formacie PKCS#12 oraz podać hasło zabezpieczające klucz prywatny.

8.

Kolejnym krokiem jest globalne włączenie usług z jakich chcemy korzystać. Włączamy usługi takie jak:

a. Domain Reputation

b. IronPort Anti-Spam

c. IMS and Graymail

d. Antivirus Sophos i Antivirus McAfee

e. AMP File Repitation and Analysis

f. Outbrake Filters

Wszystkie usługi włączamy z poziomu menu Security Service. Na potrzeby niniejszego dokumentu wszystkie usługi zostały włączone z domyślnymi ustawieniami.

9.

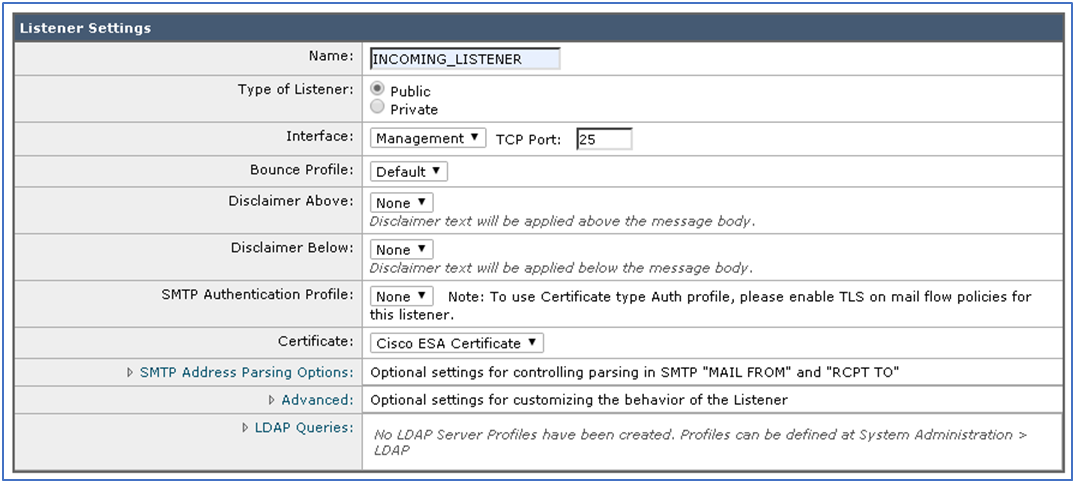

Następnie uruchamiamy tzw. listenera, który będzie nasłuchiwał przychodzących wiadomości i przekazywał do dalszego procesowania. W zakładce Network -> Listener -> Add listener wskazujemy nazwę, wybieramy czy ma to być listener prywatny (dla wiadomości wychodzących) czy listener publiczny (dla wiadomości przychodzących) oraz wybieramy certyfikat do szyfrowania SMTP za pomocą TLS.

10.

Do listenera podpięte zostaną dwie tabele: HAT (Host Access Table) i RAT (Recipient Access Table).

a. tabela HAT mówi o tym, jak będą procesowane wiadomości przychodzące na podstawie informacji na temat nadawcy,

b. tabela RAT będzie mówiła o tym, jakie wiadomości będą akceptowane i przekazywane na podstawie odbiorcy. Można skonfigurować ESA, aby przekazywało wiadomości do wewnętrznego serwera poczty tylko w przypadku, gdy odbiorca jest z danej domeny. Dobrą praktyką jest przyjmowanie poczty tylko dla naszych domen, natomiast odrzucanie wszystkich innych.

11.

W naszym przypadku tabel HAT ma zdefiniowane następujące wpisy:

a. BLACKLIST – który mówi, że w przypadku, gdy nadawca ma złą reputację (od -10 do -2) to wiadomości od niego będą blokowane (polityka BLOCKED),

b. SUSPECTLIST – gdy nadawca ma reputację w zakresie od -2 do 0 to wiadomości od niego są przyjmowane do dalszego procesowania, ale z określonymi limitami (polityka THROTTLED),

c. UNKNOWNLIST – gdy nadawca ma dobrą reputację (od 0 do 10) lub gdy ESA nie jest w stanie określić reputacji nadawcy to wiadomości od niego są przyjmowane (z mniejszymi restrykcjami niż w powyższym przypadku) do dalszego procesowania (polityka ACCEPTED),

d. ALL – domyślna polityka, która blokuje wszystkie inne możliwości.

12.

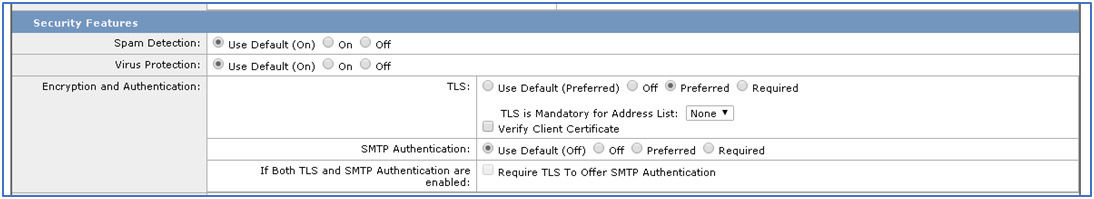

W celu edycji polityk przechodzimy do zakładki Mail Policies -> Mail Flow Policies i klikamy nazwę polityki, którą chcemy edytować.

Tutaj jedną z istotniejszych rzeczy jest ustawienie szyfrowania TLS. W części Security Features -> Encryption and Authentication zaznaczamy opcję Preffered (gdy negocjacja TLS się nie powiedzie, to transmisja odbędzie się czystym tekstem) lub Required (gdy negocjacja TLS się nie powiedzie, transmisja się nie powiedzie).

13.

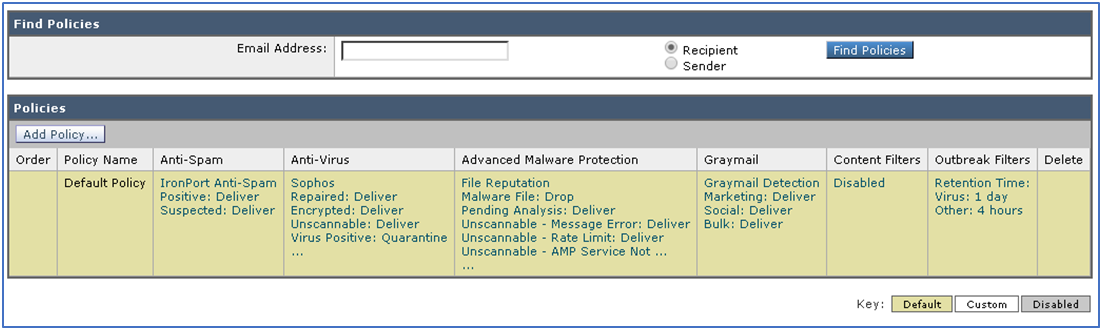

Następnym krokiem jest zdefiniowanie polityki procesowania wiadomości przychodzących w zakładce Mail Policies -> Incoming Mail Policies.

W naszym przypadku wiadomości przychodzące mają włączone sprawdzanie Spamu ( Anti-Spam), sprawdzanie wirusów (Anti-Virus), AMP (Advanced Malware Protection), sprawdzanie pod kątem wiadomości marketingowych i kampanii mailowych (Graymail) oraz włączoną usługę Outbreake Filters.

Dla potrzeb niniejszego dokumentu, wszystkie składowe polityki procesowania wiadomości przychodzących posiadają domyślne ustawienia.

Szukasz rozwiązania dla swojej firmy?

Napisz do nas!

[contact-form-7 id=”3964″ title=”Wycena”]

Specjaliści Network Expert

Od samego początku naszej działalności stawialiśmy na profesjonalne podejście do naszych Klientów

Network w liczbach

Od samego początku naszej działalności stawialiśmy na profesjonalne podejście do naszych Klientów