Konfiguracja Cisco ASA

Schemat naszej przykładowej sieci widoczny jest poniżej

Wykorzystane zostaną trzy interfejsy:

- inside (LAN)

- DMZ

- outside (internet )

Interfejsy zostały skonfigurowane z następującymi poziomami bezpieczeństwa:

Inside:100

Outside:0

DMZ:50

Konfigurację wraz z komentarzami załączono poniżej:

Hostname ASA Username cisco pass cisco Enable pass cisco Asdm image flash:asdm-615.bin http server enable http 0 0 inside

//konfigurujemy interfejsy

Interface ethernet0/0 Nameif inside Security-level 100 Ip address 192.168.1.1 255.255.255.0 No shut

Interface ethernet0/1 Nameif DMZ Security-level 50 Ip address 10.1.1.1 255.255.255.0 No shut

Interface ethernet0/2 Nameif outside Security-level 0 Ip address 194.187.3.2 255.255.255.250

//konfigurujemy trasę domyślną do internetu

Route outside 0.0.0.0 0.0.0.0 194.187.3.1

//konfigurujemy natowanie statyczne dla zasobów udostępnianych z internetu

Object network obj-10.1.1.100 Host 10.1.1.100 Nat (DMZ,outside) static 194.187.3.100

Object network obj-10.1.1.101 Host 10.1.1.101 Nat (DMZ,outside) static tcp 194.187.3.101 80 80 extended

//konfigurujemy access-listę zezwalającą na dostęp z zewnątrz do serwerów www I ssh

Access-list extended blokadawe permit tcp any host 10.1.1.101 eq www Access-list extended blokadawe permit tcp host 1.1.1.1 host 10.1.1.100 eq 22

//przypisujemy access-liste do interfejsu

Access-group blokadawe in interface outside

//definiujemy translacje dynamiczną dla komunikacji LAN -> internet

Object network obj-192.168.1.0 Subnet 192.168.1.0 255.255.255.0 Nat (inside,outside) dynamic interface

//konfigurujemy dostep ssh Ssh 0 0 inside

To również może Cię zainteresować:

Szukasz rozwiązania dla swojej firmy?

Napisz do nas!

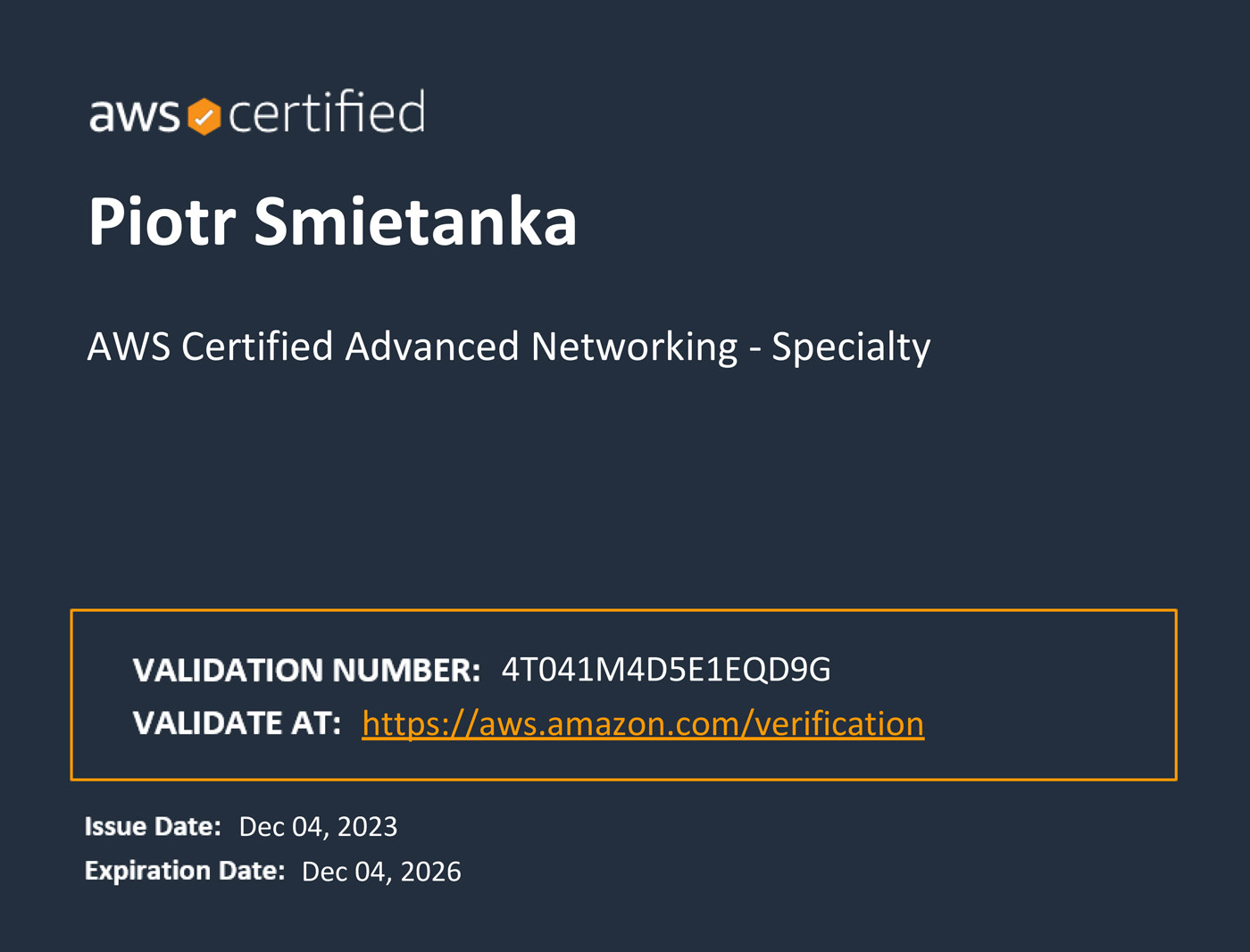

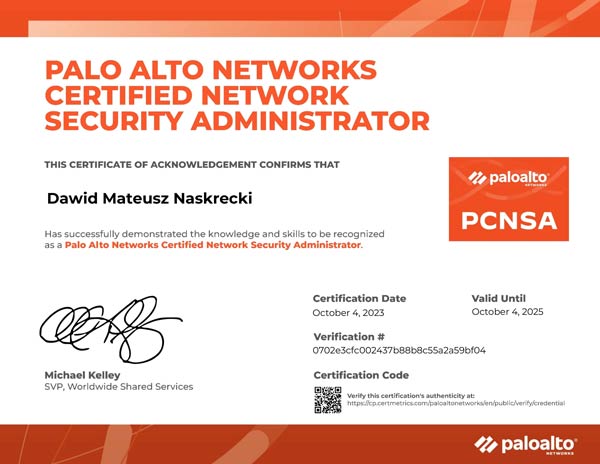

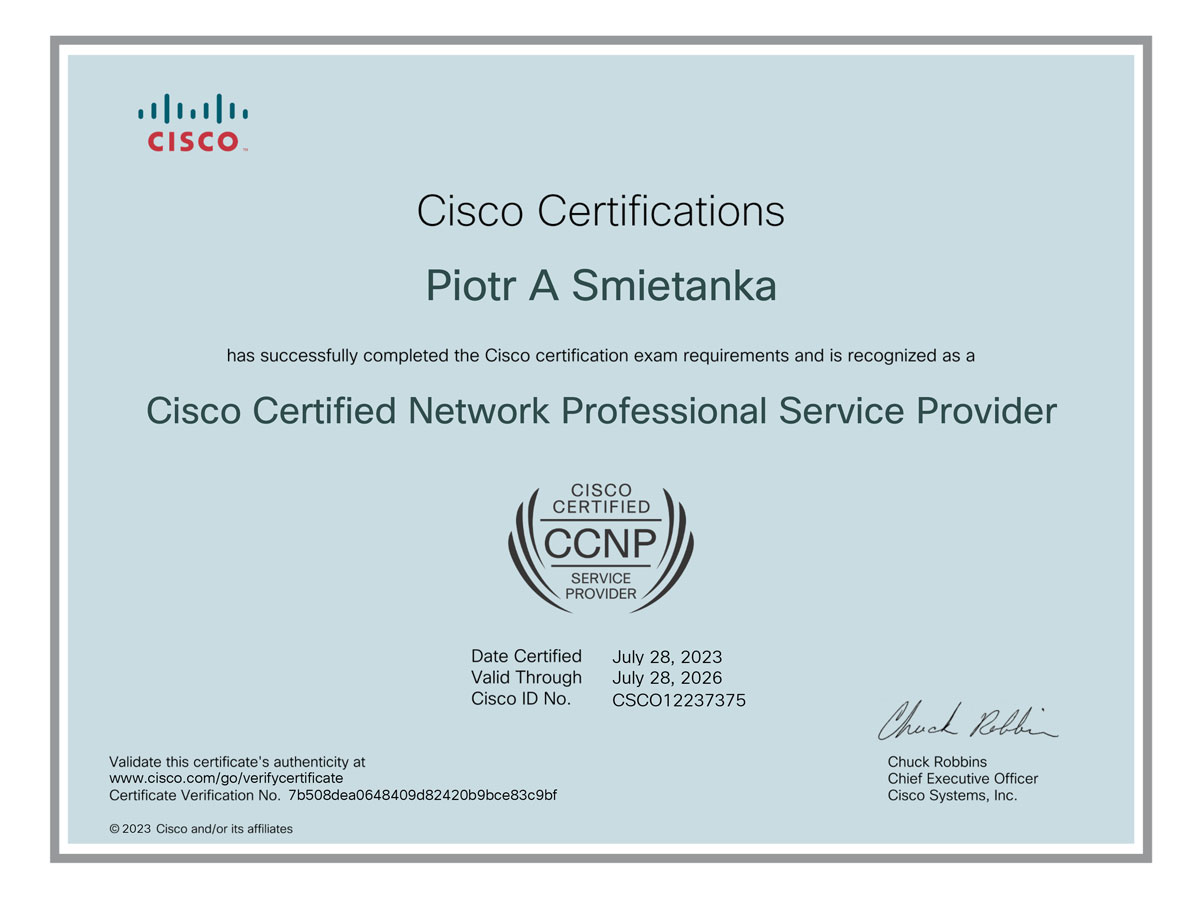

Specjaliści Network Expert

To również może Cię zainteresować:

To również może Cię zainteresować:

Od samego początku naszej działalności stawialiśmy na profesjonalne podejście do naszych Klientów

Network w liczbach

Od samego początku naszej działalności stawialiśmy na profesjonalne podejście do naszych Klientów