VPN IPSec Site-to-Site

Poniżej w kilku krokach przedstawiamy jak szybko ustanowić tunel VPN pomiędzy dwoma routerami Cisco.

VPN pozwalają na połączenie ze sobą i umożliwienie szyfrowanej łączności pomiędzy dwoma oddzielnymi LANami.

Technologia VPN jest często wykorzystywana przez firmy do umożliwienia dostępu dla swoich zdalnych pracowników. Połączeń VPN jest kilka rodzajów jako pierwszy przedstawimy konfigurację dla opcji Site-to-Site.

VPN IPSec Site-to-Site

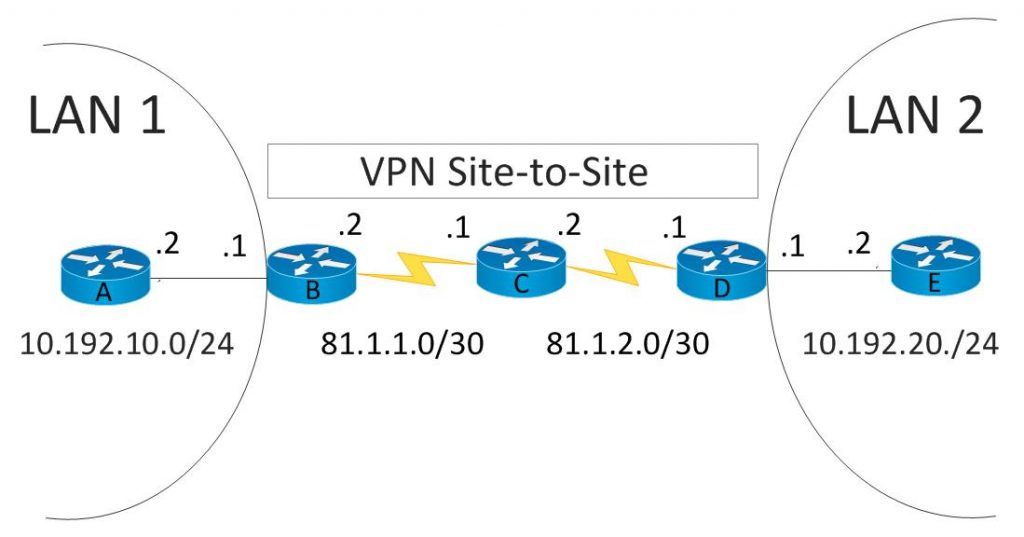

Nasza konfiguracja składa się z pięciu routerów. Routery A i E znajdują się wewnątrz sieci LAN odpowiednio 1 i 2. To pomiędzy nimi będziemy chcieli uzyskać łączność VPN. Routery B i D są to routery brzegowe dla obu LANów. Router C ma za zadanie udawać Internet. Routery A i E są skonfigurowane w trasy default wskazujące na routery brzegowe. Routery B i D posiadają trasy default w kierunku routera C. Zastosowana adresacja jest przedstawiona na rysunku.

Jako pierwszy konfigurujemy router B. Poza podstawową konfiguracją trzeba również stworzyć możliwość otwierania tunelu VPN. To na tym routerze będzie on tworzony dla użytkowników sieci LAN 1, którzy będą chcieli się skomunikować z LANem 2. Połączenie VPN składa się z dwóch faz. W fazie pierwszej routery próbujące nawiązać połączenie wymieniają się kluczami. Wykorzystywany jest tu protokół IKE. Następuje uwierzytelnienie każdej strony. W fazie drugiej następuje ustanowienie parametrów szyfrowania tunelu docelowego. Parametry na obu końcach tunelu (w naszym przypadku na routerach B i D) muszą być takie same. Gdy wszystko się zgadza tunel się podnosi i można przesyłać dane.

Konfiguracja routera B:

interfejsy:

interface FastEthernet0/0

ip address 10.192.10.1 255.255.255.0

duplex auto

speed auto

interface FastEthernet0/1

ip address 81.1.1.2 255.255.255.252

duplex auto

speed auto

crypto map vpnlab

droga domyślna w kierunku routera C:

ip route 0.0.0.0 0.0.0.0 81.1.1.1

konfiguracja fazy pierwszej:

crypto isakmp policy 1

authentication pre-share

crypto isakmp key cisco address 81.1.2.1

podajemy adres drugiego routera i klucz, który będzie wymieniany pomiędzy nimi, można ustalić wszystkie parametry wg. uznania hash, typ szyfrowania i uwierzytelniania

crypto ipsec transform-set vpnlab esp-aes esp-sha-hmac

konfiguracja fazy drugiej:

crypto map vpnlab 1 ipsec-isakmp

set peer 81.1.2.1

set transform-set vpnlab

match address 100

access lista niezbędna do nawiązania połączenia pomiędzy dwoma wybranymi LANami:

access-list 100 permit ip 10.192.10.0 0.0.0.255 10.192.20.0 0.0.0.255

jest wykorzystywana przy crypto mapie, ustala się tam również adres końca tunelu – drugiego routera (w naszym przypadku router D)

crypto mapa jest również przypięta do odpowiedniego wychodzącego interfejsu u nas Fa0/1

Konfiguracja routera D jest taka sama jak B, należy pamiętać o zgodności kluczy i adresów:

crypto isakmp policy 1

authentication pre-share

crypto isakmp key cisco address 81.1.1.2

klucz taki sam, adres routera B

crypto ipsec transform-set vpnlab esp-aes esp-sha-hmac

crypto map vpnlab 1 ipsec-isakmp

set peer 81.1.1.2

set transform-set vpnlab

match address 100

access-list 100 permit ip 10.192.20.0 0.0.0.255 10.192.10.0 0.0.0.255

access-lista w drugą stronę, kierująca ruch z LANu 2 do LANu 1

interface FastEthernet0/0

ip address 81.1.2.1 255.255.255.252

duplex auto

speed auto

crypto map vpnlab

interface FastEthernet0/1

ip address 10.192.20.1 255.255.255.0

duplex auto

speed auto

droga domyślna do routera C:

ip route 0.0.0.0 0.0.0.0 81.1.2.2

Sprawdzenie łączności: ping z routera A do E i odwrotnie:

A#ping 10.192.20.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.192.20.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1280/1324/1444 ms

A#

E#ping 10.192.10.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.192.10.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1300/1368/1452 ms

E#

Mimo że pomiędzy nimi jest sieć publiczna można wykonywać ping na adres prywatny. Router brzegowy dostając pakiety do sieci 10.192.10.0 lub 10.192.20.o wie, że musi je puścić poprzez tunel VPN.

Poza standardowym pingiem, można również na routerach B i D obserwować czy zestawiły się poszczególne fazy połączenia VPN

Sprawdzenie fazy pierwszej:

B# show crypto isakmp sa

IPv4 Crypto ISAKMP SA

dst src state conn-id slot status

81.1.2.1 81.1.1.2 QM_IDLE 1001 0 ACTIVE

IPv6 Crypto ISAKMP SA

Widać oba końce tunelu, parametr QM_IDLE świadczy o tym, że tunel wstał i nawiązane jest połączenie fazy pierwszej.

Sprawdzenie fazy drugiej:

B#show crypto ipsec sa

interface: FastEthernet0/1

Crypto map tag: vpnlab, local addr 81.1.1.2

protected vrf: (none)

local ident (addr/mask/prot/port): (10.192.10.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.192.20.0/255.255.255.0/0/0)

current_peer 81.1.2.1 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 11, #pkts encrypt: 11, #pkts digest: 11

#pkts decaps: 11, #pkts decrypt: 11, #pkts verify: 11

// część powyżej świadczy, że tunel działa poprawnie, pokazuje ile pakietów zostało zaszyfrowanych i odszyfrowanych – należy pamiętać, że bez puszczenia jakiegokolwiek ruchu nic się tu nie pojawi!

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 4, #recv errors 0

local crypto endpt.: 81.1.1.2, remote crypto endpt.: 81.1.2.1

path mtu 1500, ip mtu 1500, ip mtu idb FastEthernet0/1

current outbound spi: 0xCA6AA626(3395986982)

inbound esp sas:

spi: 0x4110ADED(1091612141)

transform: esp-aes esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 1, flow_id: SW:1, crypto map: vpnlab

sa timing: remaining key lifetime (k/sec): (4462441/2349)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0xCA6AA626(3395986982)

transform: esp-aes esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 2, flow_id: SW:2, crypto map: vpnlab

sa timing: remaining key lifetime (k/sec): (4462441/2349)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE

outbound ah sas:

outbound pcp sas:

B#

i w drugą stronę:

D#show crypto isakmp sa

IPv4 Crypto ISAKMP SA

dst src state conn-id slot status

81.1.2.1 81.1.1.2 QM_IDLE 1001 0 ACTIVE

IPv6 Crypto ISAKMP SA

D#show crypto ipsec sa

interface: FastEthernet0/0

Crypto map tag: vpnlab, local addr 81.1.2.1

protected vrf: (none)

local ident (addr/mask/prot/port): (10.192.20.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.192.10.0/255.255.255.0/0/0)

current_peer 81.1.1.2 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 11, #pkts encrypt: 11, #pkts digest: 11

#pkts decaps: 11, #pkts decrypt: 11, #pkts verify: 11

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 81.1.2.1, remote crypto endpt.: 81.1.1.2

path mtu 1500, ip mtu 1500, ip mtu idb FastEthernet0/0

current outbound spi: 0x4110ADED(1091612141)

inbound esp sas:

spi: 0xCA6AA626(3395986982)

transform: esp-aes esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 1, flow_id: SW:1, crypto map: vpnlab

sa timing: remaining key lifetime (k/sec): (4409774/2177)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0x4110ADED(1091612141)

transform: esp-aes esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 2, flow_id: SW:2, crypto map: vpnlab

sa timing: remaining key lifetime (k/sec): (4409774/2177)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE

outbound ah sas:

outbound pcp sas:

D#

Od samego początku naszej działalności stawialiśmy na profesjonalne podejście do naszych Klientów

Network w liczbach

Od samego początku naszej działalności stawialiśmy na profesjonalne podejście do naszych Klientów