Sicherheit von OT und ICS

Sicherheit industrieller Netzwerke

Was ist OT- und ICS-Cybersicherheit?

Onlinesicherheit OT-Systeme und ICSzu Gewährleistung der Sicherheit industrieller Automatisierungssysteme und des Produktionsprozesses in Fabriken oder Produktions- oder Dienstleistungsunternehmen. Betriebssysteme zur Überwachung, Steuerung und Steuerung von Prozessen während der Produktion (OT) oder Industrieleitsysteme (ICS) sind oft ohne angemessenen Netzwerkschutz mit dem Internet verbunden. Es kommt vor, dass sowohl die Netzwerke selbst als auch die Geräte innerhalb dieser Netzwerke unzureichend gesichert sind.

Die mangelnde Sicherheit industrieller Netzwerke resultiert aus vielen Faktoren, darunter:

- fehlende Sicherheitskompetenzen der Belegschaft (selbst in Abteilungen mit erfahrenem IT-Personal),

- kein Hardwareupdate (teilweise mangels Herstellersupport),

- veraltete Maschinen oder veraltete Produktionstechnologien, in denen moderne Authentifizierungssysteme nicht verwendet werden können.

Die in einem bestimmten Unternehmen vorhandenen Bedrohungen sind individuell und oft einzigartig

Die wichtigste Phase ist eigentlich das Netzwerk und alle darin befindlichen Geräte verstehen und kennenlernen innerhalb. Der nächste Schritt ist Risikoanalyse das Auftreten bestimmter Vorfälle. Die nächste Stufe ist Entwicklung von Möglichkeiten Geräte/Prozesse abzusichern oraz Aufbau von Sicherheitsrichtlinien, kontinuierliche Überwachung und angemessene Reaktionwenn tatsächlich verdächtige Netzwerkereignisse auftreten.

Ein Cyberangriff kann eine Produktion oder einen Prozess vollständig stoppen und enorme finanzielle Verluste verursachen

Warum ist OT-Sicherheit?

Im Falle eines Netzwerk-Hacks in einem Produktions- oder Dienstleistungsunternehmen Es ist möglich, den Produktionsprozess zu stoppen oder irreversible physische Schäden (z. B. Beschädigung oder vollständige Zerstörung von Ausrüstung) und technologische Schäden (z. B. Änderung der Zusammensetzung des Endprodukts, Änderung der Temperatur oder anderer Komponenten) im Prozess zu verursachen.

Sobald ein Cyberkrimineller ins Internet gelangt, hat es die Fähigkeit, alles zu tun, was ein Operator für gleichen Zugriff tun kann die Möglichkeit einer beliebigen Prozesskontrolle wenn keine entsprechende Segmentierung im Netzwerk vorhanden ist.

Das Verständnis des technologischen oder Produktionsprozesses ermöglicht die Trennung geeigneter Segmente und einen solchen Schutz für das Netzwerk und die darin befindlichen Geräte zu schaffen, dass im Falle eines Angriffs der Schaden für den gesamten technologischen Prozess und das Unternehmen so gering wie möglich ist.

Was waren die jüngsten Angriffe im OT?

WIE KÖNNEN WIR HELFEN?

ÜBERWACHUNGSDIENST FÜR INDUSTRIELLE NETZWERKE

- Datenanalyse (Logs, Flowy) aus der Infrastruktur, um Cybersicherheitsereignisse zu erkennen

- Überwachung von Schwachstellen- und Bedrohungsdatenbanken

- Ständige Überwachung von Sicherheitslücken

- Reaktion auf Cybersicherheitsvorfälle

- Reaktion auf Cybersicherheitsvorfälle

- Ereignisberichterstattung

- Zusammenarbeit mit IT und Business

- Interne Weiterbildung

LIEFERUNG UND KONFIGURATION VON SYSTEMEN ZUM SCHUTZ VON INDUSTRIELLEN NETZWERKEN

Cisco Cybervision-System:

- ein Werkzeug zur passiven Überwachung der industriellen Infrastruktur,

- prüft und katalogisiert Industriesysteme und erkennt die überwiegende Mehrheit der Industriegeräte (SPS, HMI, SCADA-Systeme verschiedener Hersteller, Siemens, Rockwell Automation, Schneider Electric, ABB, Mitsubishi, Omron, Modbus-Protokoll, Profimnet, CIP, S7),

- identifiziert Schwachstellen und Bedrohungen im Zusammenhang mit einem bestimmten Gerätemodell und seiner Software (gemäß CVSS),

- bildet die Kommunikation zwischen Automatisierungselementen ab, erstellt einen Verbindungsgraphen zwischen Geräten,

- lernt die Bewegung und Kommunikation zwischen Automatisierungssystemen, um sich ein Bild vom Systembetrieb unter "normalen" Bedingungen zu machen,

- analysiert die aktuelle Kommunikation in Bezug auf die Regeln des Intrusion Prevention Systems unter Verwendung der Cisco Talos-Datenbank und der Regeln für industrielle OT- und IoT-Produkte,

- überwacht den Datenverkehr in Bezug auf das Verhalten, dh die Analyse von Abweichungen vom Standardverhalten, um so potenzielle Bedrohungen zu erkennen.

Cisco ISA3000

Firewall-Lösung für OT-Netzwerke

- erkennt die überwiegende Mehrheit industrieller Geräte (SPS, HMI, SCADA-Systeme verschiedener Hersteller: Siemens, Rockwell Automation, Schneider Electric, ABB, Mitsubishi, Omron, Modbus-Protokoll, Profimnet, CIP, S7),

- ermöglicht es Ihnen, Zugriffsregeln basierend auf Protokollen von erkannten Geräten oder schließlich auf Operationen, die auf OT-Geräten ausgeführt werden, zu erstellen,

- es verteidigt das industrielle Netzwerk effektiv gegen Bedrohungen aus dem IT-Netzwerk.

PRÜFUNG VON INDUSTRIELLEN NETZWERKEN

Der Teil, der sich auf den Rand des OT-Netzwerks in der Kommunikation mit der IT oder dem Internet bezieht:

- Entwicklung einer Liste von Kontaktpunkten mit dem IT-Netzwerk und dem Internet, Verbindungsparameter in Bezug auf die Art der Verbindung ihrer Bandbreite,

- Scannen von öffentlichen oder aus der IT-Umgebung sichtbaren Netzwerken, um die vom Auftraggeber bereitgestellten Ressourcen abzubilden und Informationen über die vom Auftraggeber verwendeten Lösungen zu erhalten,

- automatische Schwachstellensuche auf Basis von Bedrohungssignaturen,

- bereitgestellt von Nessus- oder OpenVAS-Systemen (als Teil des Risikos im Zusammenhang mit dem aktiven Scannen von OT-Netzwerken zu diskutieren),

- Sammeln von Informationen über Hardware- und Edge-Softwareversionen und Analysieren dieser Informationen in Bezug auf Threat Intelligence-Datenbanken,

- Gerätekonfigurationsanalyse,

- Lösungsredundanzanalyse,

- Überprüfung der Konfiguration von VPN-Verbindungen,

- Verifizierung von Filtermethoden für die mit externen Ressourcen ausgetauschte Kommunikation,

- Verifizierung von Dienstzugriffsmethoden.

Analyse des Betriebs des Industrienetzwerks in Bezug auf die Funktionalität:

- Bestimmung der funktionalen Aufteilung von Geräten, d.h. Aufteilung in z.B. Produktionslinien,

- Managementsysteme, Überwachungssysteme,

- Analyse / Erstellung eines Kommunikationsgraphen für die beschriebenen Systeme unter Verwendung von

- Cisco Cybervision-Software, die eine passive Analyse von OT-Netzwerken ermöglicht,

- Betriebsrisikoanalyse industrieller Systeme,

- bei Ausfall des IKT-Netzes,

- bei kurzfristigen Betriebsunterbrechungen des ICT-Netzes.

Der Teil, der sich auf das Register der OT-Geräte bezieht:

- E-Nummerierung von OT-Systemen zusammen mit Typ und Version der Software sowie dem verwendeten Kommunikationsprotokoll,

- Analyse der eingesetzten Kommunikationsprotokolle hinsichtlich ihrer Anfälligkeit für Cybersicherheitsbedrohungen,

- Analyse von Threat Intelligence-Datenbanken für die erfassten Systeme.

OT-Netzwerkteil:

- Sammeln von Informationen über Hardware- und Softwareversionen,

- Identifizierung einer Liste von Fehlern und Netzwerkbedrohungen in Bezug auf bestimmte verwendete Hardware und Software,

- Gerätekonfigurationsanalyse (Routing, Layer 2),

- Lösungsredundanzanalyse,

- Schwachstellentest der Infrastruktur für Netzwerkangriffe, die auf die zweite Schicht des OSI / ISO-Modells abzielen,

- Prüfung von Fragen im Zusammenhang mit der Sicherheit von WIFI-Netzwerken,

- Sicherheitsanalyse der Netzwerkzugriffsschicht,

- Analyse des Netzwerkverkehrs mit Cisco Cybervision oder optional Netflow + Easticstack-Systemen.

Sicherheit des physischen Zugangs:

- physische Sicherheit im Bereich des Zugriffs auf die Teleinformationsinfrastruktur von OT und IT,

- Messen der Verfügbarkeit drahtloser Netzwerke außerhalb des Standorts.

Verfahrensteil:

- Überprüfung der bestehenden technischen und Netzwerkdokumentation,

- Überprüfung bestehender Richtlinien und Verfahren,

- Unterstützung bei der Anpassung der bestehenden Dokumentation an die Anforderungen und Erstellung des fehlenden Teils der Verfahren und Dokumentation,

- Festlegung einer Strategie für die regelmäßige Überprüfung und Änderung der Dokumentation,

- Wirtschaftskontinuitätsmanagement,

- Überprüfung von Problemen der Geschäftskontinuität,

- Business-Continuity-Plan-Analyse,

- Überprüfung der Verfahren im Zusammenhang mit der Reaktion auf kritische Ereignisse,

- Implementierung eines zyklischen Business-Continuity-Plan-Testverfahrens.

Sie benötigen Unterstützung im Bereich Netzwerksicherheit in der Industrie?

Security OT - Cybersicherheit in der Industrie

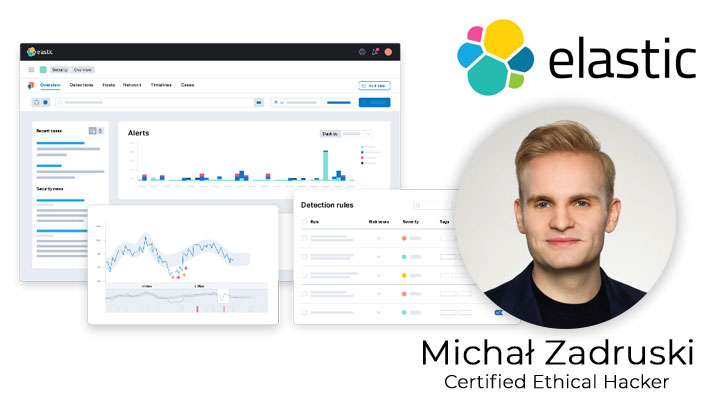

Haben Sie irgendwelche Fragen? Piotr Ksieniewicz - Chief Network Expert Engineer steht Ihnen zur Verfügung

Er hat über 10 Jahre Erfahrung in der Arbeit mit IP-Netzwerken. CCIE Nr. 23799, CISSP Nr. 774774 Ingenieur mit Spezialisierung auf Routing & Switching. Piotr mag Herausforderungen, weshalb er den CCIE-Status meist um weitere Prüfungen erweitert – die schriftliche Prüfung in Security und Voice hat er bestanden. Er hat sowohl in kleinen Netzwerken als auch mit den größten Bankennetzwerken der Welt gearbeitet.

Unser Team

Von Beginn unserer Tätigkeit an haben wir uns auf einen professionellen Umgang mit unseren Kunden konzentriert

Netzwerk in Zahlen