FortiGate Passive Authentication (AD)

część I

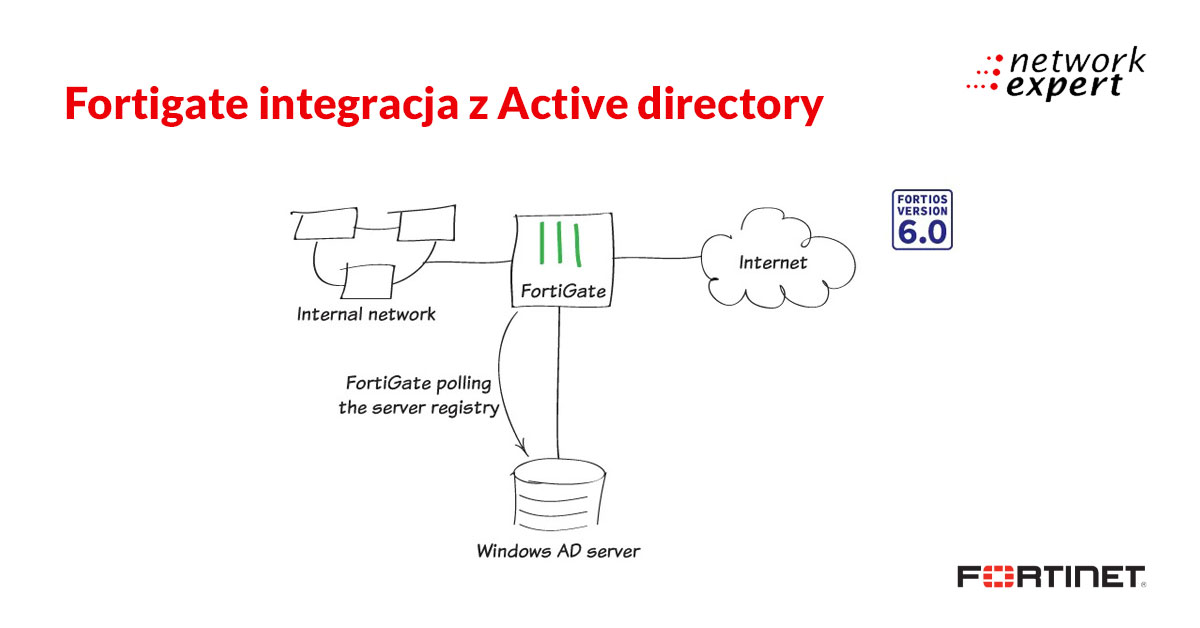

W tym artykule pokażemy przykład integracji FortiGate firewall z serwerem AD (Active Directory) w trybie Active Authentication.

Aby wykonać integrację FortiGate firewall z serwerem AD metodą aktywnej autentykacji (Active Authentication) musimy wprowadzić nazwę użytkownika oraz hasło w przeglądarce. Po zalogowaniu użytkownik będzie miał dostęp do internetu albo na przykład dostęp do lokalnych źródeł (local resources) do których jest ograniczony dostęp (patrząc na skonfigurowane polityki). Dla Active Authentication można użyć LDAP, RADIUS, tryb Local i TACACS+.

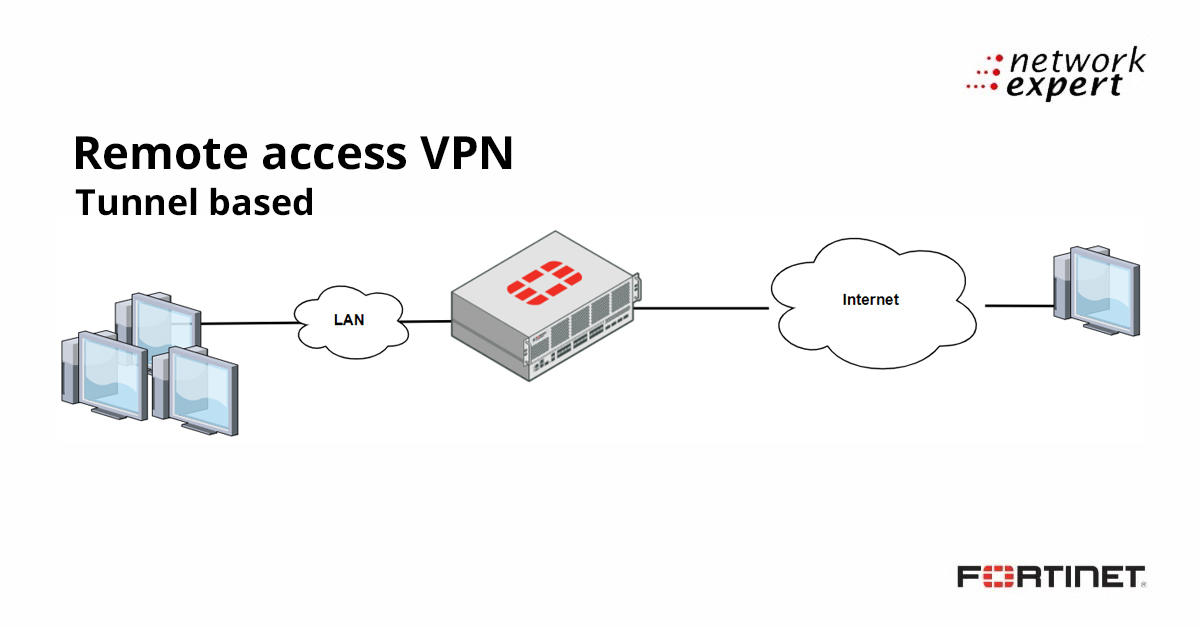

Drugą metodą uwierzytelnienia jest Passive Authentication. Metoda ta jest używana, gdy komputer jest dodany do domeny firmowej. Wykorzystywana jest technologia Fortinet Single Sign On (FSSO), RSSO, NTLM itd.

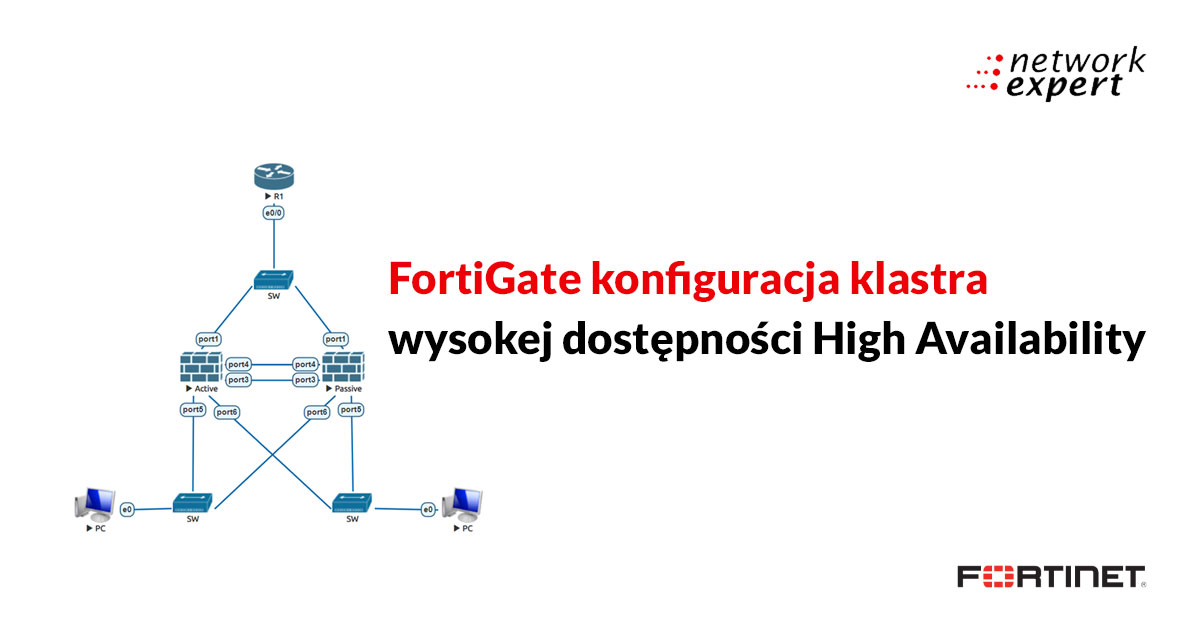

Na początku przyda się konfiguracja interfejsów FortiGate oraz wprowadzenie trasy statycznej. Polityki będą tworzone później – dla każdej podsieci zgodnie z dostępem dla każdej grupy.

Na serwerze Windows instalujemy usługę Active Directory Domain Services.

Po instalacji tej usługi przechodzimy do tworzenia domeny (po zakończeniu serwer będzie ponownie uruchomiony).

Po ponownym zalogowaniu tworzymy Reverse Lookup Zones, gdzie dodamy nowy Pointer PTR wpisując adres serwera.

W narzędziach Active Directory Users and Computers została dodana oddzielna jednostka – Organization Unit oraz dodano kilku nowych użytkowników.

Do zarządzania użytkownikami tworzone są grupy o nazwie local-user-g1 i local-user-g2. Do grup dodano użytkowników.

Następnie musimy zintegrować serwer AD z FortiGate firewall. Podczas konfiguracji można przetestować połączenie.

Do bezpiecznego połączenia można wgrać certyfikat (Secure Connection)

W polu Test User Credentials możemy sprawdzić czy użytkownik jest poprawnie stworzony na serwerze oraz czy dane zostały wpisane poprawnie.

Serwer LDAP jest skonfigurowany. Następnie możemy przyjść do User Definition, gdzie stworzymy grupy. Nazwy grup mogą się różnić od nazw grup na serwerze.

Po udanej konfiguracji mamy dwie grupy na ForitGate zintegrowane z grupami na serwerze AD.

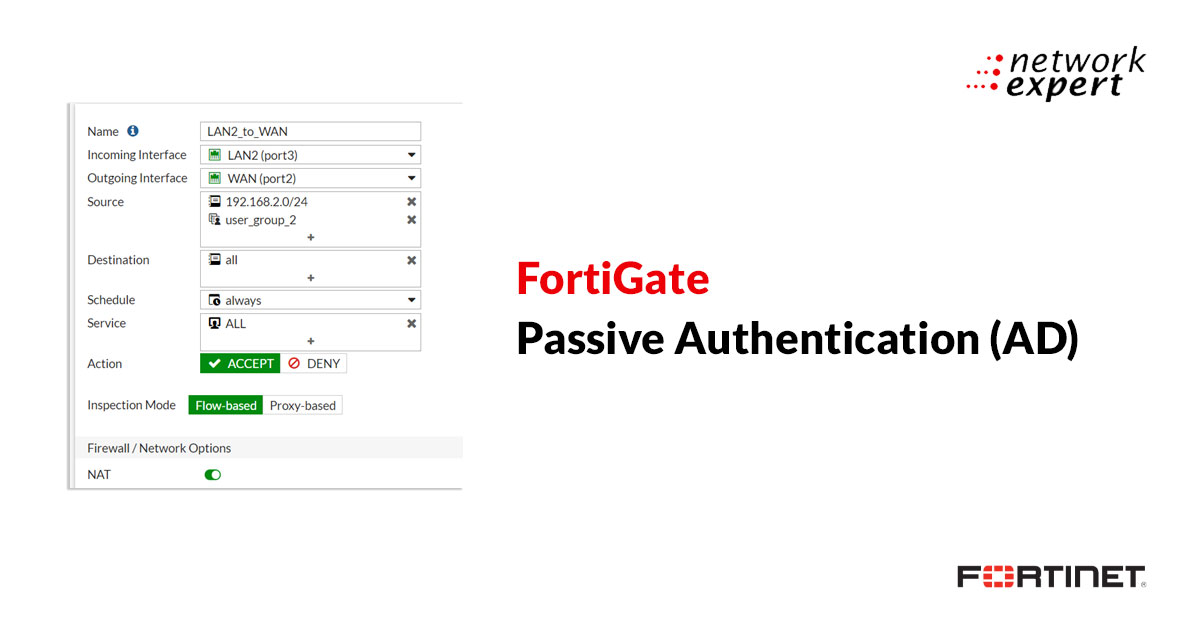

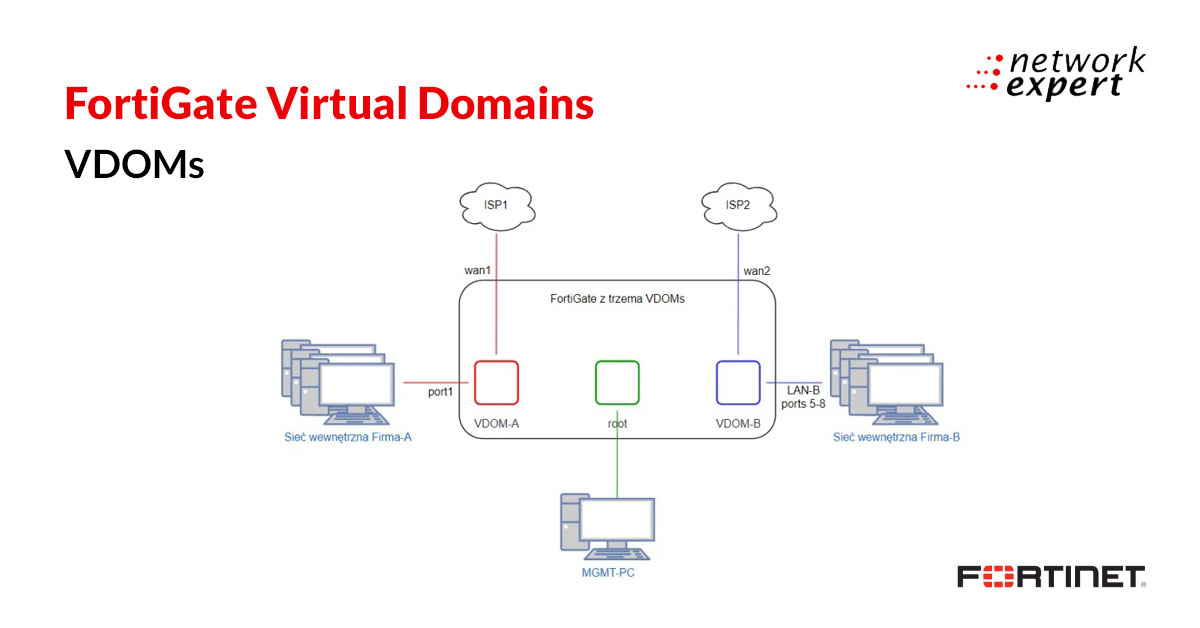

Teraz podczas konfiguracji polityk na firewallu możemy ograniczać dostęp na poziomie grup użytkowników. Na przykład topologię można podzielić na dwie części, gdzie z lewej strony dostęp będzie dla użytkowników z drugiej grupy, a po lewej dla użytkowników z grupy pierwszej.

Jak było omówiliśmy powyżej – w źródle (source) ograniczamy dostęp z podsieci 192.168.x.x/24 oraz dodatkowo dodajemy jeszcze grupę.

Na każdym komputerze, jak po lewej, tak i po prawej stronie będzie pole do logowania.

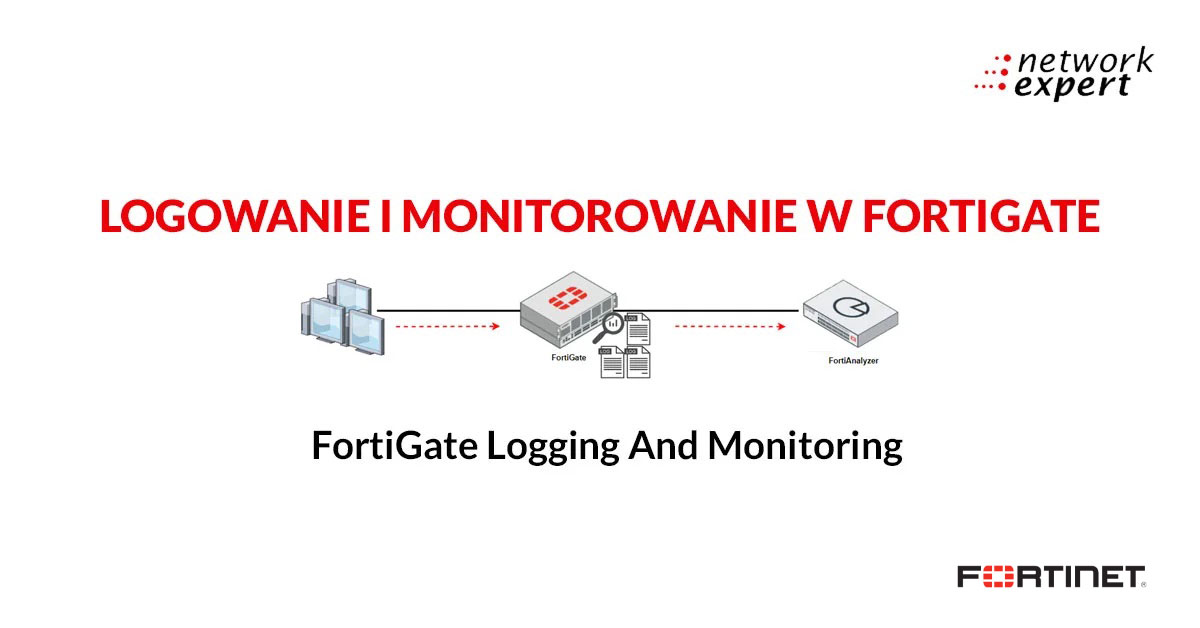

Połączenia użytkowników oraz inne parametry można monitorować w interfejsie graficznym FortiGate. Każdego użytkownika można wylogować naciskając prawym przyciskiem myszki.

Jeżeli jesteś zainteresowany wdrożeniem FortiGate w swojej organizacji, to skontaktuj się z nami.

Nasz dział techniczny odpowie na wszelkie Twoje pytania i wesprze Cię w doborze najlepszego rozwiązania.

Autorem wpisu jest

Vladyslav Diadenko – NOC Engineer

W Network Expert nadzoruje i utrzymuje właściwe działanie sieci u klientów. Jego zawodową pasją są sieci, programowanie i automatyzacja, a w ramach odpoczynku od codzienności lubi czytać książki i grać na gitarze.