Audyt Bezpieczeństwa Informacji

Budowa bezpiecznego środowiska lub systemu wymaga starannego przygotowania, metodycznego wdrożenia procedur i zabezpieczeń i stopniowej eliminacji słabych punktów. Realizacja żadnego z tych założeń nie będzie możliwa, jeśli nie zostanie określony stan faktyczny (lub początkowy) w odniesieniu do oczekiwanego stanu.

Weryfikacje stanu faktycznego/początkowego (czyli audyt) można podzielić na część techniczną – czyli przegląd wdrożonych już systemów pod kątem podatności i odchyleń konfiguracji i operacji od norm, standardów i dobrych praktyk – oraz część proceduralno-biznesową, czyli związaną z budową i zarządzaniem procesami wewnątrz firmy. W obu obszarach głównych możemy dowolnie zdefiniować zakres działań, aby pomóc sprostać wymaganiom – niezależnie od tego, czy wynikają one z wewnętrznej potrzeby, czy też wymagań ze strony kontrahenta, czy regulacji.

W naszej ofercie znajdą Państwo zarówno audyty techniczne, jak i audyty zgodności (compliance)

Dlaczego warto wykonać audyt cyberbezpieczeństwa?

- Bądź o krok przed przestępcą! Jeśli wcześnie wykryjemy zdarzenia związane z przygotowaniem ataku możemy mu zapobiec.

- Audyt zwiększa świadomość istniejących zagrożeń – pozwala dostosować zabezpieczenia zanim dojdzie do niebezpiecznej sytuacji.

- Pozwala lepiej zarządzać podatnościami, co sprawia, że zagrożenia można wyeliminować możliwie wcześnie.

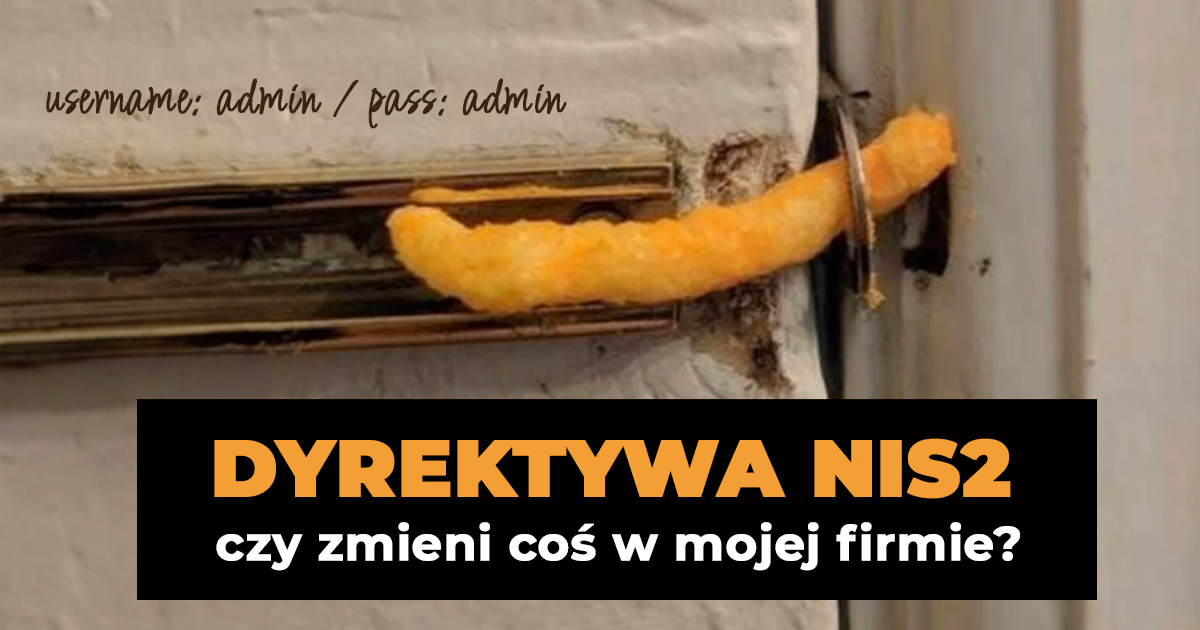

- Pozwala określić poziom zgodności organizacji z normami i regulacjami – np. GDPR/RODO, ISO/IEC 27001, ISO/IEC 62443, UoKSC, KRI, NIS/NIS 2.

Czy wiesz, że

Podatność na ataki dotyczy zarówno systemów teleinformatycznych, jak i urządzeń przemysłowych i dedykowanych, a także zasobów ludzkich.

Atak na zasoby teleinformatyczne danej firmy/organizacji składa się z wielu kroków, przygotowań, to nie jeden magiczny guzik! Cyberprzestępcy pozostawiają ślady swojej działalności zanim wykonają atak – często nie spodziewają się, że również mogą być obserwowani.

Co więcej, część ataków, np. kradzież danych jest przeprowadzana w sposób przezroczysty dla użytkownika. Bez audytu podatności Twoich systemów Twoja firma może utracić cenne informacje (np. osobowe, handlowe, patentowe, tajne dane), a Ty możesz nigdy nie dowiedzieć się o wycieku lub – co gorsza – włamanie może stać się jawne w momencie, gdy ukradzione dane zostaną opublikowane.

CO MOŻEMY ZROBIĆ DLA TWOJEJ FIRMY?

W ramach bezpieczeństwa teleinformatycznego wykonujemy:

Nasze kompetencje Cybersecurity

NASZ ZESPÓŁ:

- Analitycy – analiza logów, zdarzeń SIEM, stała rekursywna analiza podatności w zarządzanym środowisku, reagowanie na zdarzenia: wielowarstwowe

- Analitycy zagrożeń (Threat analysts): monitoring pojawiających się zagrożeń korzystając z bazy Threat Intelligence: budowanie reguł korelacji, tworzenie polityk SIEM

- Utrzymanie systemów monitorujących.

KWALIFIKACJE:

- Analitycy I linii: szkolenie wewnętrzne z zakresu obsługi SIEM i zastosowanych systemów (Cisco SECUREX, Threat Response, AMP, Forti SIEM, Forti EDR ),

- Analitycy II linii: Cisco CyberOPS,

- Analitycy III lini: CEH CISSP,

- Analitycy zagrożeń: CCIE Security, CCNA CyberOPS.

Dowiedz się więcej z naszego eksperckiego bloga o bezpieczeństwie sieci

Audyt Bezpieczeństwa Sieci WLAN

Dlaczego warto przeprowadzić audyt

Jak zachować bezpieczeństwo sieci teleinformatycznych?

Automatyczne skanowanie sieci

POTRZEBUJESZ WSPARCIA W ZAKRESIE CYBERBEZPIECZEŃSTWA?

Chcesz przeprowadzić audyt lub masz pytania związane z ofertą cyberbezpieczeństwa?

Nasi specjaliści są do Twojej dyspozycji i służą swoim wsparciem przy podnoszeniu poziomu bezpieczeństwa Twojej firmy!

Od samego początku naszej działalności stawialiśmy na profesjonalne podejście do naszych Klientów

Network w liczbach