Bezpieczeństwo OT i ICS

bezpieczeństwo sieci przemysłowych

Czym jest cyberbezpieczeństwo OT i ICS?

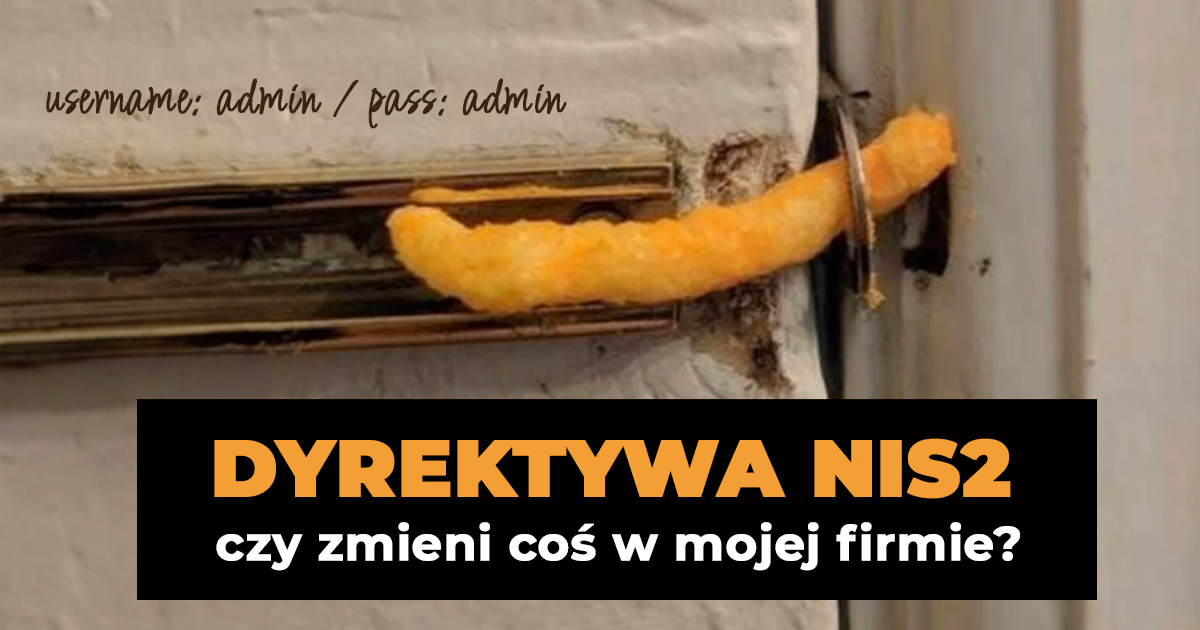

Cyberbezpieczeństwo systemów OT i ICS, to zapewnienie bezpieczeństwa systemów automatyki przemysłowej oraz procesu produkcyjnego w fabrykach czy przedsiębiorstwach produkcyjnych lub usługowych. Systemy operacyjne służące do monitorowania, sterowania oraz kontroli procesów podczas produkcji (OT) czy przemysłowe systemy sterowania (ICS) są często podłączone do internetu bez właściwej ochrony sieci. Zdarza się, że nieodpowiednio zabezpieczone są zarówno same sieci, jak i urządzenia w obrębie tych sieci.

Brak bezpieczeństwa sieci przemysłowych wynika z wielu czynników i są to m.in.:

- brak kompetencji security wśród załogi (nawet w działach z doświadczoną kadrą IT),

- brak aktualizacji sprzętu (czasami wynika z braku wsparcia producenta),

- przestarzałe maszyny czy przestarzałe technologie produkcyjne, w których niemożliwe jest zastosowanie nowoczesnych systemów uwierzytelniania.

Zagrożenia występujące w danym przedsiębiorstwie będą indywidualne i często niepowtarzalne

Najważniejszym etapem jest właściwie zrozumieć i poznać sieć oraz wszystkie urządzenia znajdujące się w jej obrębie. Następnym krokiem jest analiza ryzyka wystąpienia konkretnych incydentów. Kolejnym etapem jest opracowanie możliwości zabezpieczenia urządzeń/procesów oraz zbudowanie polityk bezpieczeństwa, ciągłe monitorowanie i właściwe reagowanie, gdy faktycznie podejrzane zdarzenia w sieci wystąpią.

Atak cybernetyczny może całkowicie zatrzymać produkcję czy proces powodując ogromne starty finansowe

Po co bezpieczeństwo OT?

W przypadku włamania do sieci w przedsiębiorstwie produkcyjnym lub usługowym możliwe jest zatrzymanie procesu produkcji czy też wyrządzenie nieodwracalnych szkód fizycznych (np. uszkodzenie lub całkowite zniszczenie urządzeń) oraz technologicznych (np. zmiana składu produktu końcowego, zmiana temperatury czy innych składowych) w procesie.

Gdy cyberprzestępca dostanie się do sieci, to ma możliwość zrobić wszystko, to co operator o równym dostępie – ma możliwość dowolnego sterowania procesem jeżeli nie ma odpowiednich segmentacji w sieci.

Zrozumienie procesu technologicznego czy produkcyjnego pozwala na wydzielenie odpowiednich segmentów i stworzenie takiego zabezpieczenia sieci i będących w niej urządzeń, aby w przypadku ataku szkody były jak najmniej dotkliwe dla całości procesu technologicznego oraz przedsiębiorstwa.

Jakie były ostatnio ataki w OT?

JAK MOŻEMY POMÓC?

USŁUGA MONITOROWANIA SIECI PRZEMYSŁOWYCH

- Analiza danych (logi, flowy) z infrastruktury w celu wykrycia zdarzeń cyberbezpieczeństwa

- Monitorowanie baz danych podatności i zagrożeń

- Stałe monitorowanie podatności bezpieczeństwa

- Reagowanie na zdarzenia z zakresu cyberbezpieczeństwa

- Odpowiedź na zdarzenia z zakresu cyberbezpieczeństwa

- Raportowanie zdarzeń

- Współpraca z IT i biznesem

- Szkolenia wewnętrzne

DOSTAWA I KONFIGURACJA SYSTEMÓW ZABEZPIECZAJĄCYCH SIECI PRZEMYSŁOWE

System Cisco Cybervision:

- narzędzie pasywnie monitorujące infrastrukturę przemysłową,

- audytuje i kataloguje systemy przemysłowe rozpoznając znakomitą większość urządzeń przemysłowych (PLC, HMI, systemy SCADA rozmaitych, producentów Siemens, Rockwell Automation, Schneider Electric, ABB, Mitsubishi, Omron, protokołu Modbus, Profimnet, CIP, S7),

- identyfikuje podatności i zagrożenia związane z konkretnym modelem urządzenia i jego softem (zgodnie z CVSS),

- mapuje komunikację między elementami automatyki, tworząc graf połączeń między urządzeniami,

- uczy się ruchu i komunikacji między systemami automatyki, tak aby stworzyć sobie obraz działania systemu w warunkach „normalnych”,

- analizuje bieżąca komunikację pod katem reguł Intrusion Prevention System korzystając z bazy Cisco Talos i regułek dedykowanych produktom przemysłowym OT, IoT,

- monitoruje ruch pod kątem behawioralnym to jest analizując odstępstwa od zachowania standardowego wykrywając w ten sposób potencjalne zagrożenia.

Cisco ISA 3000

Rozwiązanie firewall dedykowane sieciom OT

- rozpoznaje znakomitą większość urządzeń przemysłowych ( PLC, HMI, systemy SCADA rozmaitych producentów Siemens, Rockwell Automation, Schneider Electric, ABB, Mitsubishi, Omron, protokołu Modbus, Profimnet, CIP, S7) ,

- pozwala budować reguły dostępowe na podstawie protokołów rozpoznanych urządzeń czy wreszcie operacji wykonywanych na urządzeniach OT,

- skutecznie broni sieć przemysłowa przed zagrożeniami z sieci IT.

AUDYT SIECI PRZEMYSŁOWYCH

Część związana z brzegiem sieci OT w komunikacji z IT lub internetem:

- opracowanie listy punktów stykowych z siecią IT i internetem, parametry połączeń w zakresie typu połączenia jego przepustowości,

- skanowanie sieci publicznych lub widocznych ze środowiska IT pozwalające na mapowanie zasobów udostępnianych przez Zamawiającego oraz zdobycie informacji o stosowanych przez Zamawiającego rozwiązaniach,

- automatyczne skanowanie podatności bazujące na sygnaturach zagrożeń,

- udostępnianych przez systemy typu Nessus lub OpenVAS (do dyskusji w ramach ryzyka związanego z aktywnym skanowaniem sieci OT),

- zebranie informacji o wersjach sprzętu i oprogramowania brzegowego oraz analiza tych informacji pod kątem baz Threat Intelligence,

- analiza konfiguracji urządzeń,

- analiza redundancji rozwiązania,

- weryfikacja konfiguracji połączeń VPN,

- weryfikacja metod filtrowania komunikacji wymienianej z zasobami zewnętrznymi,

- weryfikacja metod dostępu serwisowego.

Analiza działania sieci przemysłowej pod kątem funkcjonalnym:

- określenie podziału funkcjonalnego urządzeń tj. podział na np. linie produkcyjne,

- systemy zarządzające, systemy monitorujące,

- analiza / stworzenie grafu komunikacyjnego dla opisywanych systemów przy użyciu,

- oprogramowania Cisco Cybervision pozwalającego na analizę działania sieci OT w sposób pasywny,

- analiza ryzyka działania systemów przemysłowych,

- w wypadku awarii sieci teleinformatycznej,

- w wypadku krótkotrwałych przerw w działaniu sieci teleinformatycznej.

Część związana z ewidencją urządzeń OT:

- e-numeracja systemów OT wraz z typem i wersją oprogramowania, a także wykorzystywanym protokołem komunikacyjnym,

- analiza wykorzystywanych protokołów komunikacyjnych pod kątem ich podatności na zagrożenia cyberbezpieczeństwa,

- analiza baz Threat Intelligence dla zebranych systemów.

Część sieciowa OT:

- zebranie informacji o wersjach sprzętu i oprogramowania,

- rozpoznanie listy bugów i zagrożeń sieciowych związanych z konkretnym sprzętem i zastosowanym oprogramowaniem,

- analiza konfiguracji urządzeń (routing, warstwa 2),

- analiza redundancji rozwiązania,

- test podatności infrastruktury na ataki sieciowe targetowane na warstwę drugą modelu OSI/ISO,

- audyt zagadnień związanych z bezpieczeństwem sieci WIFI,

- analiza bezpieczeństwa warstwy dostępowej do sieci,

- analiza ruchu sieciowego z użyciem Cisco Cybervision lub opcjonalnie systemów typu Netflow + Easticstack.

Bezpieczeństwo fizycznego dostępu:

- bezpieczeństwo fizyczne w zakresie dostępu do infrastruktury teleinformatycznej OT i IT,

- pomiar dostępności sieci bezprzewodowych poza lokalizację.

Część proceduralna:

- przegląd istniejącej dokumentacji technicznej i sieciowej,

- przegląd istniejących polityk i procedur,

- pomoc w zakresie dostosowania istniejącej dokumentacji do wymogów i utworzenia brakującej części procedur i dokumentacji,

- ustalenie strategii okresowej weryfikacji i zmian w dokumentacji,

- zarządzanie ciągłością działania,

- przegląd zagadnień związanych z ciągłością działania biznesu,

- analiza planu ciągłości działania,

- przegląd procedur związanych z odpowiedzią na zdarzenia krytyczne,

- wdrożenie cyklicznej procedury testowania planu ciągłości działania.

Potrzebujesz wsparcia w zakresie bezpieczeństwa sieci w przemyśle?

Bezpieczeństwo OT – Cyberbezpieczeństwo w przemyśle

Masz pytania? Do Twojej dyspozycji jest Piotr Ksieniewicz – główny inżynier Network Expert

Posiada ponad 10 letnie doświadczenie w pracy w sieciach IP. Inżynier CCIE#23799, CISSP #774774 o specjalności Routing & Switching. Piotr lubi wyzwania dlatego z reguły przedłuża status CCIE innymi egzaminami – ma na koncie zdany egzamin pisemny z Security i Voice. Pracował zarówno w niewielkich sieciach jak i przy największych sieciach bankowych na świecie.

Nasz zespół

Od samego początku naszej działalności stawialiśmy na profesjonalne podejście do naszych Klientów

Network w liczbach