Security Operations Center

Nasz SOC (Security Operations Center) tworzą ludzie, dla których bezpieczeństwo IT to coś więcej niż pasja.

Nasi inżynierowie za pomocą specjalistycznych narzędzi diagnostycznych oraz analitycznych zaimplementowanych w naszym autorskim systemie SOC na bieżąco strzegą bezpieczeństwa i poprawiają jego jakość dla jednostek organizacji publicznych, dostawców usług kluczowych, firm prywatnych czy dużych przedsiębiorstw.

Czy wiesz co dzieje się w Twojej sieci?

Zagrożenie możesz wykryć zanim stanie się naprawdę niebezpieczne!

Uruchomienie mechanizmów wczesnego ostrzegania może być proste, zobacz jak to zrobić!

Nie masz czasu robić tego samodzielnie? Zleć to nam!

- Chronimy m.in. przed malware, ransomware atakami man in the middle, atakami DDoS

- Dostarczamy rozwiązania SIEM – rozwiązania z zakresu monitorowania ruchu sieciowego (typu netflow i analiza pozyskanych danych).

- Świadczymy usługę typu SOC

Bezpieczeństwo sieci, to regularny audyt cyberbezpieczeństwa i właściwe zabezpieczenie sieci w codziennej pracy. Czy pamiętałeś o wydzieleniu różnych sieci dla pracowników i gości oraz o tym, że dostęp do sieci mają także byli pracownicy? To nieważne, bo przecież nie przebywają już w budynku firmy? A czy sprawdzałeś kiedyś jak duży zasięg poza budynek firmy ma Twoja wewnętrzna sieć?

DLACZEGO WARTO MIEĆ SOC?

- pozwala na proaktywne wykrywanie zagrożeń – średni czas wykrycia włamania do zasobów IT w stanach to 206 dni: itgovernanceusa.com/blog/how-long-does-it-take-to-detect-a-cyber-attack

- zwiększa świadomość zagrożeń pozwala dostosować zabezpieczenia zanim dojdzie do niebezpiecznej sytuacji,

- zarządzanie podatnościami pozwala eliminować zagrożenia możliwie wcześnie.

- odpowiednie zarządzanie logami sprawia, że wygodniej je przechowywać, ewidencjonować oraz mieć dowody na wszystko.

NASZ ZESPÓŁ SOC

- Analitycy – analiza logów, zdarzeń SIEM, stała rekursywna analiza podatności w zarządzanym środowisku, reagowanie na zdarzenia: wielowarstwowe

- Analitycy zagrożeń (Threat analysts): monitoring pojawiających się zagrożeń korzystając z bazy Threat Intelligence: budowanie reguł korelacji, tworzenie polityk SIEM

- Utrzymanie systemów monitorujących.

NASZ ZESPÓŁ SOC KWALIFIKACJE

- Analitycy I linii: szkolenie wewnętrzne z zakresu obsługi SIEM i zastosowanych systemów (Cisco SECUREX, Threat Response, AMP, Forti SIEM, Forti EDR ),

- Analitycy II linii: Cisco CyberOPS,

- Analitycy III lini: CEH CISSP,

- Analitycy zagrożeń: CCIE Security, CCNA CyberOPS.

Security Operations Center to pakiet korzyści, który będzie pracował dla Ciebie

Co dokładnie robimy?

Sercem naszego SOC są doświadczeni i certyfikowani inżynierowie.

Łączymy czołowe funkcje zarządzania zdarzeniami bezpieczeństwa i zarządzania informacjami o zabezpieczeniach, aby monitorować Twoją infrastrukturę IT w czasie rzeczywistym, powiadomiać, korelować zdarzenia, analizować, raportować i przekazywać sugestie dotyczące możliwości załatania wszelkich pojawiających się luk.

- Sprawdzamy wszystkie krytyczne procesy.

- Identyfikujemy ryzyka przed atakami.

- Wspieramy w ograniczaniu cyberataków.

- Sygnalizujemy każdą pojawiającą się anomalię w sieci.

- Budujemy świadomość poprzez cykliczne szkolenia.

- Wykrywamy potencjalnie niebezpieczne incydenty.

Nasz zespół dzielimy na podstawowe 3 linie wsparcia

Obsługa Klienta, monitoringu stanu security, selekcja i priorytetyzacja incydentów

Zarządzanie incydentami, koordynacja ich obsługi oraz zamykanie ticketów zgłoszeniowych

Analiza najbardziej zaawansowanych zagrożeń, technik ataków i dostosowywanie platform bezpieczeństwa

Security Operations Center

a ustawa o krajowym systemie cyberbezpieczeństwa

Ustawa o krajowym systemie cyberbezpieczeństwa została uchwalona przez Sejm RP 5 lipca 2018 r., 1 sierpnia podpisał ją Prezydent RP, a następnie została opublikowana w Dzienniku Ustaw RP 13 sierpnia br. (Dz. U. 2018 poz. 1560).

Wejście w życie tej ustawy wzbudziło wiele pytań i kontrowersji. Stawia ona wielkie wyzwanie, ponieważ po raz pierwszy w Polsce powstał akt prawny, który w sposób kompleksowy traktuje obszar bezpieczeństwa w tak bardzo szerokim spectrum.

Cyberustawa określa bezpieczeństwo usług kluczowych / cyfrowych jako „osiągnięcie odpowiedniego bezpieczeństwa systemów informacyjnych służących do świadczenia usług oraz zapewnienia obsługi incydentów” (cyt. za Art. 3 Ustawy). Wymusiła ona na wielu podmiotach utworzenie i działanie wyspecjalizowanego centrum bezpieczeństwa – Security Operations Center.

Produkt, który proponujemy jest kompleksową odpowiedzią na wymagania opisane w ustawie o Krajowym systemie cyberbezpieczeństwa!

Zarządzenie NFZ

Dofinansowanie dla szpitali na cyberbezpieczeństwo

Narodowy Fundusz Zdrowia w dniu 20 maja 2022 roku opublikował zarządzenie o numerze 68/2022/BBIICD określające warunki przyznawania i rozliczania środków na finansowanie działań mających na celu podniesienie poziomu bezpieczeństwa świadczeniodawców (szpitali, przychodni, gabinetów, poradni etc.).

Dla wszystkich tych placówek to idealna okazja na nowe wdrożenia i szybki rozwój z zakresu cyberbezpieczeństwa własnych systemów teleinformatycznych, w tym urządzeń, oprogramowania i usług zapewniających prewencję, reakcję i detekcję zagrożeń, dotyczy przede wszystkim m.in.

- systemu typu SIEM, zakupu i wdrożenia systemu (usługi) typu SOC

- zakupu usługi skanów podatności sprecyzowanym w materiale referencyjnym „Plan działania w zakresie cyberbezpieczeństwa w ochronie zdrowia”

- zakupu szkolenia lub szkoleń w zakresie cyberbezpieczeństwa skierowanych do kadry zarządzającej świadczeniodawcą oraz osób zatrudnionych u świadczeniodawcy w zakresie podstawowej świadomości bezpieczeństwa IT

- zakupu urządzeń i oprogramowania typu firewall – zapory sieciowej

Ważnym warunkiem możliwości uzyskania finansowania jest jednak czas, ponieważ może dotyczyć ono wydatków ponoszonych przez placówki lecznicze (mających podpisaną umowę z NFZ) tylko w okresie od 29 kwietnia do 31 grudnia 2022 roku.

Usługa net.soc od Network Experts to gotowy produkt i czeka na wdrożenie – jesteśmy w stanie omówić wszelkie szczegóły, zainstalować i uruchomić komponenty w bardzo szybkim tempie, nie tracąc niczego z najwyższych standardów pracy, z których jesteśmy znani w środowisku integratorów teleinformatycznych.

Jeżeli mają Państwo jakieś pytania związane z realizacją usługi pod kątem zgodności treści omawianego zarządzenia a usługą net.soc lub też innymi produktami z portfolio Network Experts i możliwością uzyskania na nie finansowania ze strony NFZ, zachęcamy do kontaktu z naszą pierwszą linią wsparcia (SOC1).

Pełna treść zarządzenia dostępna jest w Bazie Aktów Własnych NFZ

Dlaczego my?

W branży cybersecurity nie istnieje coś takiego jak 100% bezpieczeństwa.

Dlatego tak ważne jest, aby mieć świadomość konieczności dążenia do minimalizowania ryzka zagrożeń we wszystkich obszarach, a których nie jesteśmy w stanie wyzbyć się w sposób totalny. W tym celu wybieramy działania, które będą nas w tym wspierać. Musi być ich odpowiednio dużo i muszą nieść odpowiednią jakość, aby były skuteczne. Wybieramy najlepszych ekspertów w dziedzinie, ciągle dążąc do maksymalizacji działań prewencyjnych. Wszystko po to, aby uchronić nasze struktury IT od strat, które byłyby w przeciwnym wypadku po prostu nieuniknione.

- Przed podpisaniem umowy doprecyzujemy wszystkie szczegóły dotyczące naszego zakresu działań.

- Po podpisaniu umowy realizacyjnej ustalamy termin instalacji wszystkich komponentów wymaganych do uruchomienia i poprawnego funkcjonowania całej usługi.

Oferta

| Wariant ½ | Wariant 1 | Wariant 2 | Wariant 3 | Wariant PRO |

|---|---|---|---|---|

| Do 50 hostów | Do 100 hostów | Do 500 hostów | Do 1500 hostów | + 1500 hostów |

| SIEM (Elasticsearch, Elastic Security, ntopng) | ||||

| IDS: Suricata | IDS: Suricata PRO | |||

| Bazy threat intelligence (alienvault, abuse.ch) – za darmo dla wszystkich | ||||

| ELK Platinum + 6000 mc (machine learning etc) – machine learning dodatkowo płatne | ||||

| Integracja z AV mające integrację z Elasticiem = za darmo | ||||

| Instalacja one node | One / multi node | Instalacja multi node | ||

| Raport przeglądany raz w tyg / automatyczny raport wysyłany raz dziennie | Raport przeglądany raz na trzy dni/ automatyczny raport raz dziennie | Raporty przeglądane 1x dziennie | ||

| Brak pentestow | Początkowy pentest | |||

| Skan podatności Nessus raz na rok | Nessus raz na 6 mcy | Nessus raz na 3 mce | ||

| Do 50 hostów – 2000 zł

Opłata miesięczna |

Do 100 hostów – 2500 zł

Opłata miesięczna |

Do 250 hostów – 3500 zł

Do 500 hostów – 5000 zł Opłata miesięczna |

Do 750 hostów – 6000 zł

Do 1000 hostów – 7000 zł Do 1500 hostów – 9000 zł Opłata miesięczna |

Prosimy o kontakt |

| Wynajem serwera: 1000 zł

Opłata miesięczna |

Wynajem serwera: 1200 zł

Opłata miesięczna |

Wynajem serwera: 1500 zł

Opłata miesięczna |

Wynajem serwera: 2000 zł

Opłata miesięczna |

Prosimy o kontakt |

| Hostowanie usługi na maszynie klienta: 0 | Hostowanie usługi na maszynie klienta: 0 | Hostowanie usługi na maszynie klienta: 0 | Hostowanie usługi na maszynie klienta: 0 | Hostowanie usługi na maszynie klienta: 0 |

Jak monitorować incydenty bezpieczeństwa?

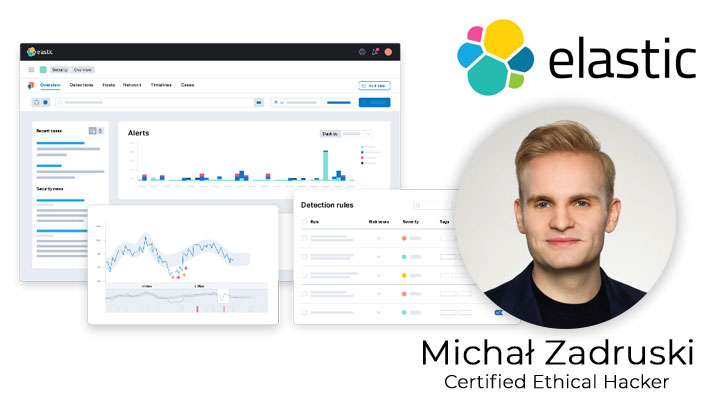

Poznaj AlienVault OSSIM

Alienvalut to darmowe, nieskomplikowane w obsłudze oprogramowanie, którego celem jest zapewnienie kompleksowego wsparcia cyberbezpieczeństwa. Pozwala na monitorowanie oraz raportowanie incydentów bezpieczeństwa w sieci oraz w aplikacjach.

Serię webinarów poświęconych Alienvault prowadzi Michał Zadruski Inżynier w Network Expert.

Szkolenie z monitorowania bezpieczeństwa teleinformatycznego – SIEM, SOC, monitoring ruchu

Monitorowanie cyberbezpieczeństwa

Coś, o czym mało kto pamięta. Analiza logów jest czynnością konieczną a niestety pomijaną. Uprość to dla siebie – spraw, aby systemy same wyciągały wnioski, a do Ciebie wracały tylko najistotniejsze spostrzeżenia.

- Jak wykrywać i wcześnie reagować na zdarzenia z zakresu cyberbezpieczeństwa.

- Dlaczego warto monitorować i czego nie dadzą nam klasyczne systemy bezpieczeństwa IT

- Pojęcie SOC: security operations center

- Organizacja SOC

- Techniczne systemy składowe SOC

- i więcej

Potrzebujesz wsparcia w zakresie cyberbezpieczeństwa?

Specjaliści Network Expert

CYBERBEZPIECZŃSTWO

To również może Cię zainteresować

Od samego początku naszej działalności stawialiśmy na profesjonalne podejście do naszych Klientów

Network w liczbach

Od samego początku naszej działalności stawialiśmy na profesjonalne podejście do naszych Klientów