FortiGate Passive Authentication (AD)

część II

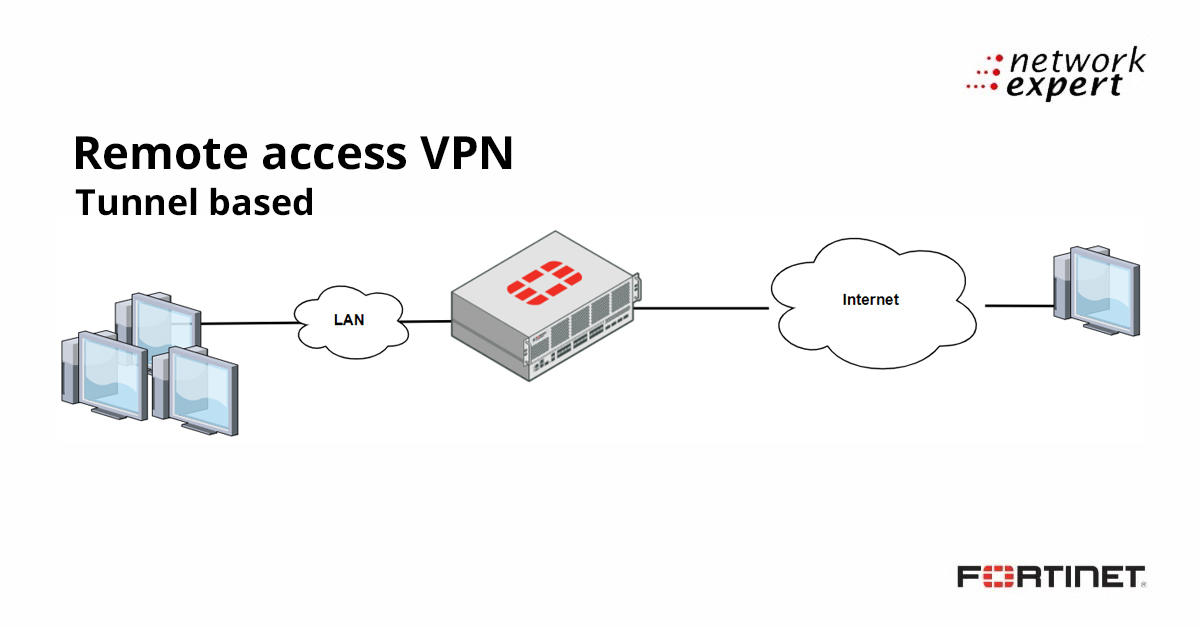

W drugiej części konfiguracji FortiGate rozpatrzymy Passive Authentication AD (zobacz częśc I).

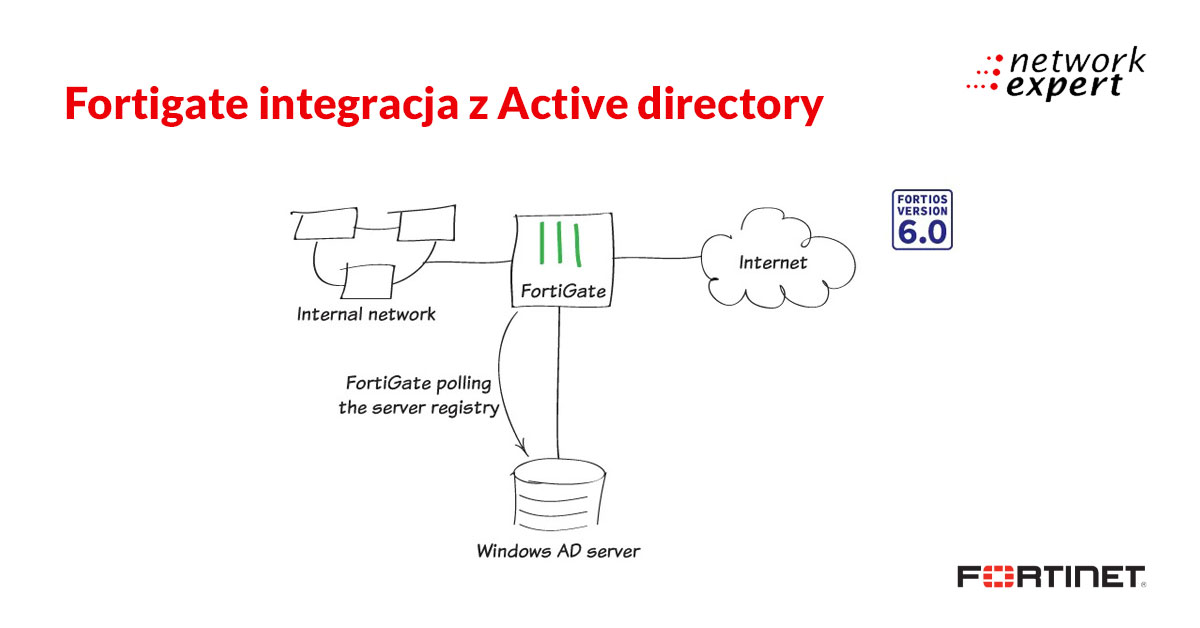

Do obsługi tego typu uwierzytelniania dla użytkowników Microsoft należy zainstalować FSSO Agent na Windows Active Directory (AD). Wszystkie komputery muszą być dodane do domeny.

Passtive Authentication oznacza, że użytkownik nie musi podawać (wpisywać) loginu oraz hasła. Za każdym razem, gdy logujesz się użytkownikiem z domeny – zostaną użyte te same dane uwierzytelniające użytkownika.

Zaczynamy konfigurację od instalacji agenta na serwerze Windows.

Tymczasem musimy usunąć poprzednio skonfigurowany Active Authentication na FortiGate.

Podczas instalacji musimy wpisać adres IP serwera AD.

Następnie należy wybrać domenę

Po czym usuwamy użytkowników, których nie chcemy monitorować.

Po zainstalowaniu agenta FSSO musimy zmienić hasło

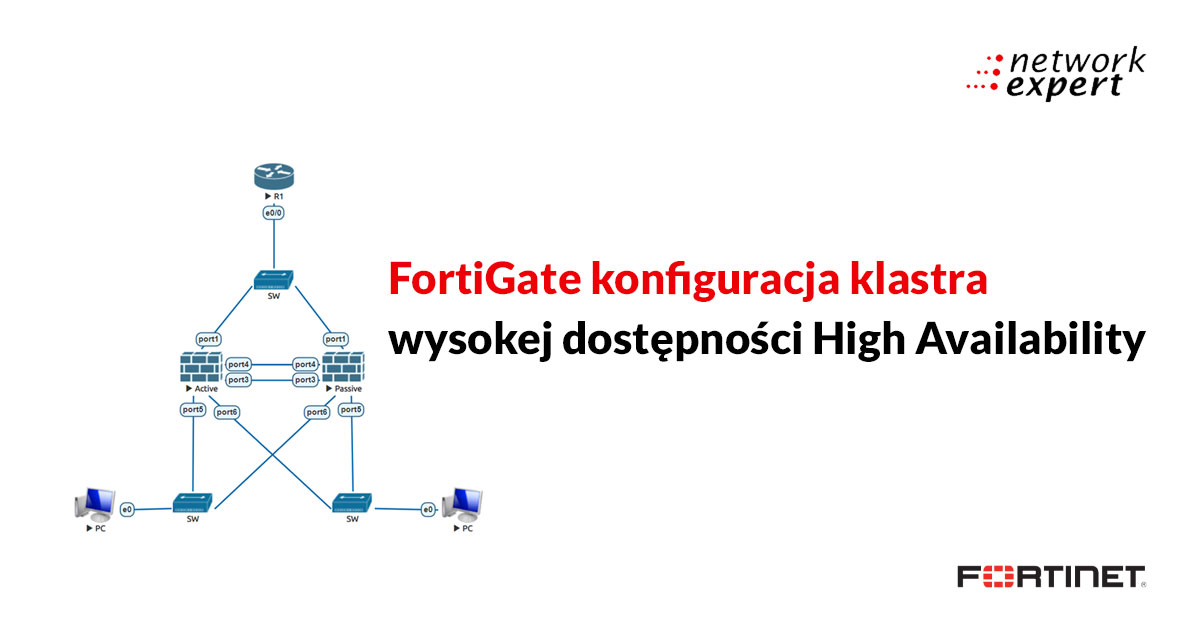

Po udanej konfiguracji agenta FSSO oraz podstawowej konfiguracji przechodzimy do integracji FortiGate. Wybieramy Fabric Connectors, a następnie wybieramy potrzebny Endpoint i dodajemy nowe połączenie.

Podajemy niezbędne parametry do połączenia i zatwierdzamy konfiguracje.

Jeśli dane zostały wpisane poprawnie, to integracja odbędzie się pomyślnie. Trzeba też sprawdzić czy porty 8000, 8001, 8002 i 8003 są odblokowane na serwerze Windows.

Po integracji FortiGate z serwerem AD musimy zdefiniować nowe grupy wybierając nowy typ.

Wpisujemy nazwę grupy na FortiGate, wybieramy typ FSSO oraz stworzoną grupę AD.

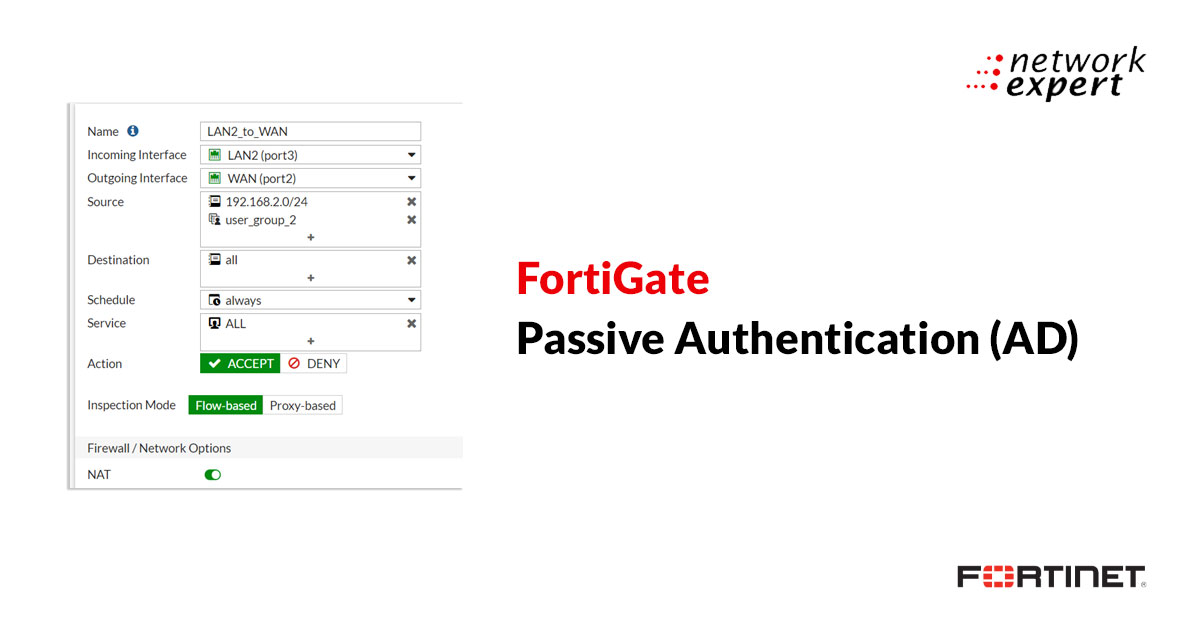

Dalej przechodzimy do tworzenia podstawowych polityk.

Zezwalamy ruch z sieci 192.168.1.0/24 (LAN1) i dodatkowo dodajemy grupę 1 w której są user1 i user3.

Podobnie wygląda polityka dla sieci po drugiej stronie, gdzie ruch jest zezwolony z 192.168.2.0/24 i tak samo dodana jest grupa 2 z użytkownikami user2 i user4.

Po dodaniu tych polityk nadal nie będzie dostępu na zewnątrz, musimy jeszcze dodać komputery do domeny.

Wpisujemy dane administratora i potwierdzamy. Po czym musimy uruchomić komputer ponownie.

W logach FSSO agenta widzimy, że są połączenia z wybranych hostów

Sprawdzamy połączenie i możliwość monitorowania połączenia użytkowników w graficznym interfejsie FortiGate.

Patrząc na stworzone grupy oraz polityki, można wyspecyfikować szczegłowe polityki, ograniczając jakiś konkretny ruch, serwisy albo aplikacji.

Jeżeli jesteś zainteresowany wdrożeniem FortiGate w swojej organizacji, to skontaktuj się z nami.

Nasz dział techniczny odpowie na wszelkie Twoje pytania i wesprze Cię w doborze najlepszego rozwiązania.

Autorem wpisu jest

Vladyslav Diadenko – NOC Engineer

W Network Expert nadzoruje i utrzymuje właściwe działanie sieci u klientów. Jego zawodową pasją są sieci, programowanie i automatyzacja, a w ramach odpoczynku od codzienności lubi czytać książki i grać na gitarze.