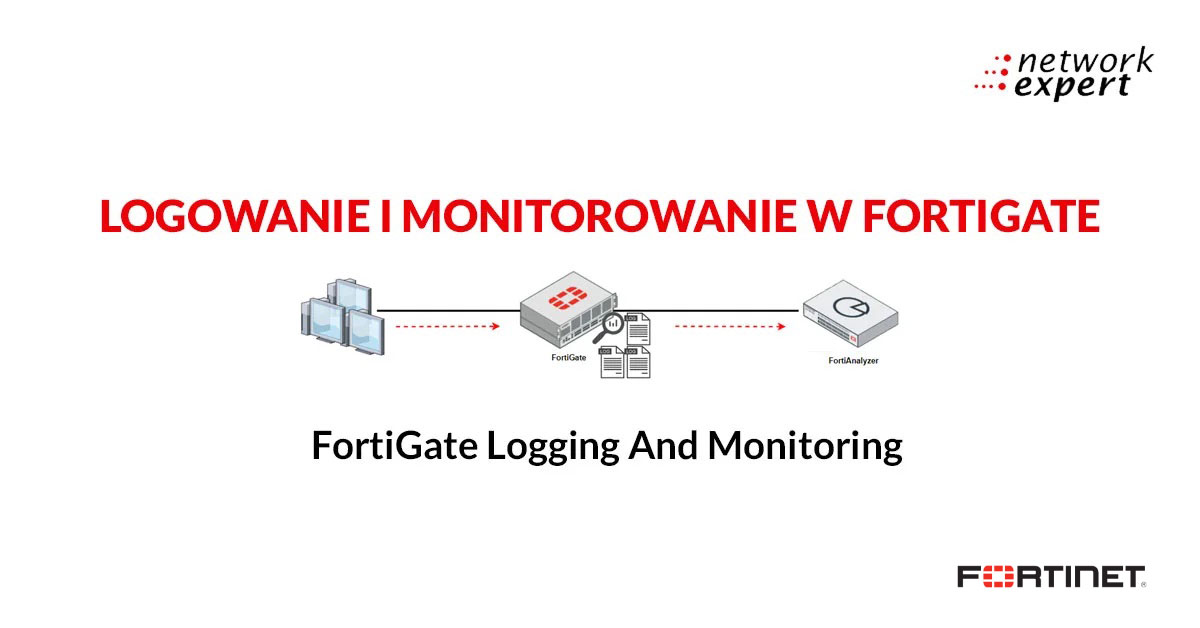

Logowanie i monitorowanie w FortiGate

FortiGate Logging And Monitoring

Gdy ruch sieciowy przechodzi przez FortiGate – firewall skanuje go, a następnie podejmuje decyzję w oparciu o zasady bezpieczeństwa zapory sieciowej. Ta czynność jest logowana (rejestrowana), po czym wysyłana jest do pliku logów. Ten plik następnie przechowywany jest lokalnie na własnym dysku lub wysyłany do urządzeń zewnętrznych (do magazynowania danych), na przykład FortiAnalyzer. Logowanie zdarzeń (actions) służy do monitorowaniu ruchu sieciowego, lokalizowaniu problemów, itp. Do zbierania logów w sieci zalecane jest użycie serwera NTP, albo ustawianie daty i godziny w sposób ręczny.

Typy i podtypy logów

| Traffic | Event | Security |

| Forward | Endpoint Control | Application Control |

| Local | High Availability | Antivirus |

| Sniffer | System | Data Leak Prevention (DLP) |

| User | Anti-Spam | |

| Router | Web Filter | |

| VPN | Intrusion Prevention System (IPS) | |

| WAD | Anomaly (DoS-policy) | |

| Wireless | Web Application Firewall (WAF) |

Traffic logs – rejestrują informacje o przepływie ruchu, takie jak żądanie HTTP/HTTPS i jego odpowiedź.

Logi podtypu Forward zawierają informacje o ruchu sieciowym, który został zaakceptowany lub odrzucony przez FortiGate zgodnie z zasadami zapory sieciowej.

Logi podtypu Local zawierają informacje o ruchu bezpośrednio do albo z adresów IP managementowych FortiGate, również połączenia do GUI i FortiGuard.

Sniffer zawiera logi systemu wykrywania i zapobiegania włamaniom (IDS).

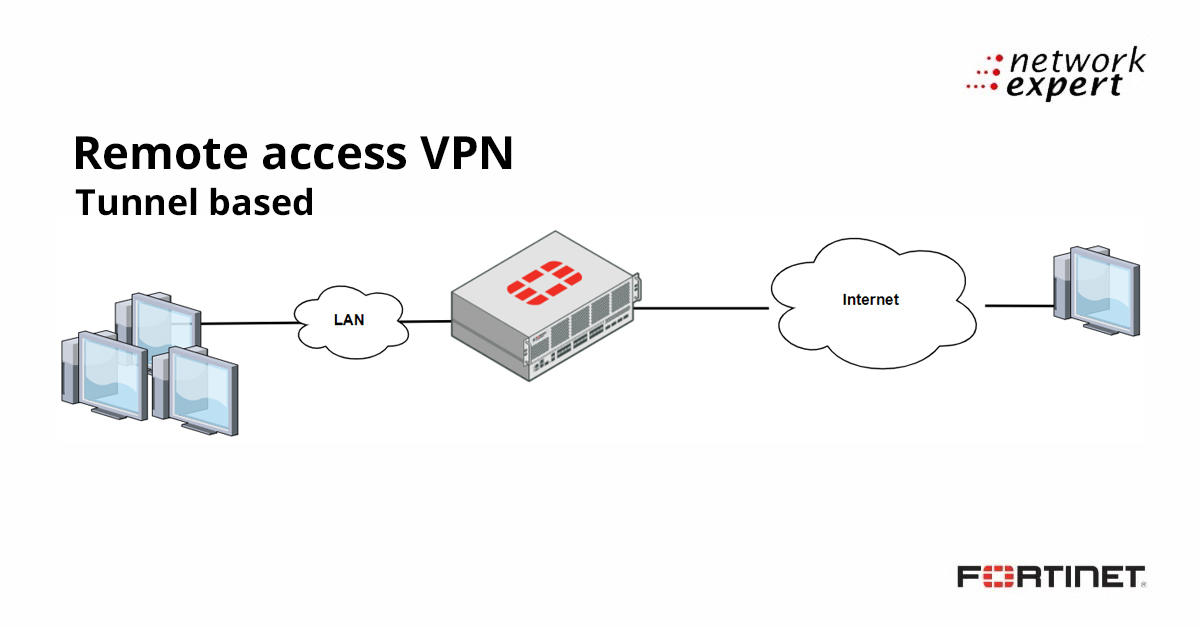

Event logs – rejestrują zdarzenia systemowe i administracyjne, na przykład dodawanie lub modyfikowanie ustawień lub procesu (tabela powyżej). System events – zawierają informacje związane z aktualizacjami FortiGuard oraz logowanie do GUI. User logs – logowanie i wylogowanie użytkownika. Podtypy VPN, Router, WAD oraz bezprzewodowe połączenia zawierają logi tych funkcji. Na przykład VPN – wpisy IPsec i SSL VPN do logów.

Security logs – rejestrują zdarzenia zabezpieczeń (security events), na przykład próby włamania albo ataki, na podstawie wybranego typu profilu zabezpieczeń (security profile).

Poziomy ważności logów (Log Severity Levels)

| Poziom | Opis |

| 0 – Emergency | System unstable |

| 1 – Alert | Immediate action required |

| 2 – Critical | Functionality effected |

| 3 – Error | Error exists that can affect functionality |

| 4 – Warning | Functionality could be affected |

| 5 – Notification | Information about normal events |

| 6 – Information | General system information |

| 7 – Debug | Diagnostic information for investigating issues |

Każdy wpis logów zawiera poziom (lub priorytet), który waha się w kolejności ważności od poziomu krytycznego (alarmu) do informowania oraz debugowania.

Logowania urządzeń połączonych w Security Fabric jest ważnym aspektem monitorowania i bezpieczeństwa sieci. Dlatego w przypadku połączenia dwóch albo więcej urządzeń FortiNet – wdrożenie FortiAnalyzer’a jest rekomendowane do takich rozwiązań sieciowych. W wyniku tego połączenia – różne funkcje zabezpieczeń sieci (np. antywirus, filtrowanie stron internetowych, system zapobieganie włamaniom (IPS) i kontrola aplikacji) mogą być włączone na różnych zaporach w połączeniu Security Fabric. Oznacza to, że ten sam ruch nie trzeba będzie sprawdzać przez kilka zapór sieciowych oraz duplikować logi.

Przy użyciu protokołu FortiTelemetry i połączeniu Security Fabric działania w sieci logowane są na główne urządzenie (root) Security Fabric oraz dostępny będzie fizyczny i logiczny widok topologii sieci. To pozwala na bieżąco przeglądać logi i urządzenia podłączone do sieci oraz występujące problemy, alarmy.

Należy pamiętać, że im więcej generowanych jest logów – tym większe jest obciążenie procesora, pamięci i zasobów dyskowych. W zależności od ilości ruchu i włączonych ustawień logowania zdarzeń – co jakiś czas to się powiększa i może negatywnie wpływać na wydajność zapory sieciowej. FortiGate rezerwuje ok. 25% miejsca na dysku na wykorzystanie systemu i nieoczekiwane przepełnienie pamięci.

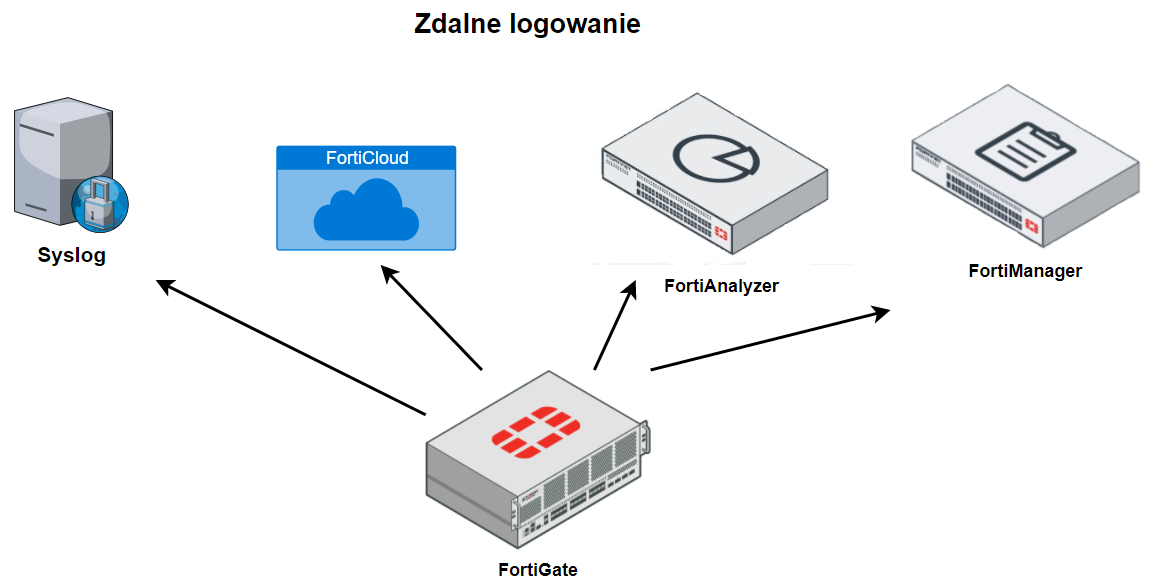

Zdalne przechowywanie logów (Remote Log Storage)

Logi można wysyłać i przechowywać na serwerze syslog, FortiCloud, FortiAnalyzer lub FortiManager. Te urządzenia mogą być również używane do przechowywania kopii zapasowych.

- Syslog jest serwerem logowania i służy jako centralne repozytorium dla urządzeń sieciowych.

- FortiCloud jest oparty na subskrypcję Fortinet. Usługa jest hostowana w chmurze do zarządzania i długoterminowego przechowywania logów z możliwością raportowania (generowanie raportów).

- FortiAnalyzer i FortiManager to są zewnętrzne urządzenia logujące. Mogą być zainstalowane w tej samej sieci co FortiGate lub poza nią.

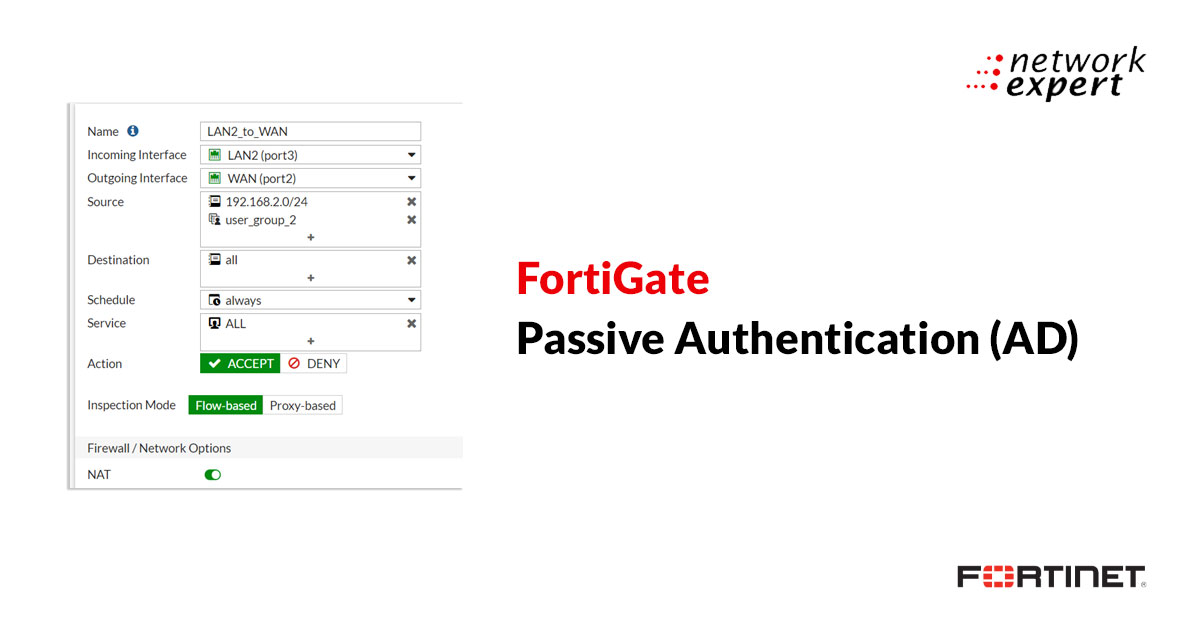

Po skonfigurowaniu wszystkich ustawień logowania można włączyć zbieranie logów w zasadach zapory. Gdy skonfigurowana zasada (security policy) będzie włączona to ruch sieciowy przechodzący przez tę zasadę będzie logowany.

Przeglądanie logów przez GUI

Konfigurowanie alertu e-mail

Interesujące zdarzenia do monitorowania mogą być wysyłane na e-mail, na przykład jak na rysunku powyżej, konfigurując w konsoli firewalla. Należy dodać serwer SMTP w ustawieniach FortiGate (zalecany jest lokalny serwer).

Aby w łatwy sposób ustalić priorytety rozwiązywania najbardziej istotnych problemów – używane są poziomy ważności sygnatur IPS oraz waga zagrożenia.

Wszystkie logi można eksportować z bazy danych na FTP, TFTP albo USB – poleceniem execute backup disk alllogs [ftp | tftp | usb ] <log_type> i od razu można podać interesujący typ logów dopisując nazwę na końcu polecenia, na przykład web filter albo IPS.

Jeżeli jesteś zainteresowany wdrożeniem FortiGate w swojej organizacji, to skontaktuj się z nami.

Nasz dział techniczny odpowie na wszelkie Twoje pytania i wesprze Cię w doborze najlepszego rozwiązania.

Autorem wpisu jest

Vladyslav Diadenko – NOC Engineer

W Network Expert nadzoruje i utrzymuje właściwe działanie sieci u klientów. Jego zawodową pasją są sieci, programowanie i automatyzacja, a w ramach odpoczynku od codzienności lubi czytać książki i grać na gitarze.