Konferencja Oh My H@ck!

relacja z koneferncji – Oh My H@ck okiem Elizy i Dawida

W grudniu odbyła się stacjonarna edycja konferencji Oh My H@ck. Konferencja ta od kilku lat cieszy się uznaniem wśród pasjonatów cyberbezpieczeństwa i tym razem nie było inaczej – po raz kolejny zachwyciła ona swoich uczestników. Z perspektywy tych, którzy mieli okazję brać w niej udział w ramach swojego rozwoju zawodowego i dalszego kształcenia, wydarzenie to stanowi nie tylko platformę do nauki, ale także niezwykłą okazję do nawiązania kontaktów z najlepszymi specjalistami w branży. W konferencji brali udział pracownicy Network Experts – Eliza Samsel i Dawid Przyczyna – część zespołu Security Operations Center specjalizującego się w detekcji zdarzeń potencjalnie naruszających bezpieczeństwo informacji.

Oh My H@ck powrócił z ogromnym entuzjazmem i świeżymi pomysłami

Formuła konferencji uważana jest za upgradowaną wersję dobrze znanego What The H@ck.

Uczestnicy spotkania mieli okazję ponownie wejść do fascynującego świata cybersecurity, dołączyć do red lub blue teamów oraz cieszyć się niepowtarzalną atmosferą wydarzenia. Wartość merytoryczną konferencji gwarantowała obecność znanych postaci, takich jak Adam Haertle, który jest założycielem serwisu Zaufana Trzecia Strona i współprowadzącym podcastu Rozmowa Kontrolowana. W tym roku uczestnicy mogli wybierać spośród 48 wykładów, dostosowując program do swojego poziomu wiedzy. Program był tak bogaty i różnorodny, że każdy specjalista security mógł spokojnie znaleźć coś dla siebie. Dzięki nagraniom prawie wszystkich wykładów, uczestnicy mogli również odtwarzać te, na których nie mogli być osobiście. Program konferencji był starannie dobrany przez Radę Programową, która oceniła niemal 100 zgłoszeń, by wybrać najbardziej wartościowe i interesujące prelekcje. Wśród nich znalazło się miejsce zarówno dla wykładów sponsorów, jak i prelekcji wybranych przez organizatora.

Organizacja spotkania była doskonała, a współpraca z zespołem Proidea zapewniła uczestnikom komfortowe warunki, minimalne kolejki oraz doskonałe nagłośnienie i ekrany. Ważnym aspektem były też kuluary, gdzie uczestnicy mogli nawiązywać wartościowe kontakty zawodowe.

Ścieżki tematyczne

Konferencja Oh My H@ck zaoferowała uczestnikom zanurzenie w świat cyberbezpieczeństwa, prezentując różnorodne tematy rozłożone na kilka ścieżek tematycznych, które tworzyły spójny i wszechstronny program. W ramach głównej ścieżki, określonej jako MAIN STAGE, prezentacje skupiały się na szeregu kluczowych zagadnień, w tym na różnych aspektach bezpieczeństwa internetowego, wyzwaniach związanych z dezinformacją, zarządzaniu hostingiem i incydentami, a także na zastosowaniach i potencjalnych zagrożeniach generatywnej sztucznej inteligencji.

Ścieżka CYBERWAR poruszała tematy związane z regulacjami dotyczącymi sektorów krytycznych oraz analizą działań grup hackerskich, które stanowią zagrożenie na skalę globalną. Dyskusje te były uzupełnione przez prezentacje o wpływie cyberwojny na działanie firm i analizy zabezpieczeń w HTML. To połączenie praktycznych i teoretycznych aspektów dostarczyło uczestnikom wglądu w realia współczesnej cyberwojny.

W ramach ścieżki CYBERCRIME, ekspozycja skupiła się na złośliwym oprogramowaniu i ransomware, z omówieniem metod walki ze złośliwymi SMS-ami i działaniami grup ransomware. Dodatkowo, poruszono kwestie wiarygodności dowodów cyfrowych oraz wpływu nowych regulacji prawnych na walkę z cyberprzestępczością, co dało uczestnikom kompleksowy obraz wyzwań w tej dziedzinie.

Ścieżka MALWARE zapewniła uczestnikom dogłębną analizę różnych rodzajów malware, zarówno na Androidzie, w JavaScript, jak i w PowerShellu. Prezentacje te były skoncentrowane na technicznych aspektach analizy i zapobiegania malware, w tym na metodach bezpiecznego rozwoju aplikacji.

Natomiast ścieżka PWN skupiła się na hakowaniu i testach penetracyjnych, oferując spojrzenie na hakowanie samochodów, deserializację Javy oraz zastosowanie Large Language Models w testowaniu bezpieczeństwa. Prezentacje te dostarczyły wiedzy na temat analizy i eksploatacji podatności w różnych technologiach i urządzeniach.

Ostatnia ścieżka, INCIDENTS, koncentrowała się na reagowaniu na incydenty. Poruszono tutaj tematy takie jak ataki na łańcuch dostaw, zarządzanie dużymi incydentami, analizy plików z VirusTotal, doświadczenia z ransomware, oraz metody modelowania zagrożeń w cyberbezpieczeństwie.

Łącząc te różnorodne tematy, Oh My H@ck zapewnił uczestnikom wszechstronne spojrzenie na aktualne i istotne zagadnienia w dziedzinie cyberbezpieczeństwa, jednocześnie zachowując spójność i płynność programu, co pozwoliło na efektywne przyswajanie wiedzy i wymianę doświadczeń.

Nasze osobiste wrażenia!

Eliza Samsel, młodsza specjalistka ds. cyberbezpieczeństwa

Przy tak dużej ilości prelekcji, jakie były do wyboru, określenie tej jednej najlepszej byłoby dla mnie niemożliwe 😊. Te, które wybrałam w ciekawy i często także zabawny sposób opowiadały o dzisiejszym świecie IT oraz OT. Przykładem takiej prelekcji było wystąpienie Łukasza Siewierskiego opowiadające o wszechobecnej dziś w internecie dezinformacji. Wystąpienie to pokazało jak ważna jest weryfikacja informacji pozyskanych z sieci, ponieważ w obecnych czasach zarówno pisanie treści do internetu, jak i ich wyszukiwanie i jest niezwykle szybkie i proste, dlatego należy pamiętać, że nie wszystko, co czytamy w internecie to prawda.

Pojawiły się także bardzo techniczne wykłady, z których na pewno trzeba wyróżnić Michała Sejdaka z „Hackowanie urządzeń IoT”. Prowadzący na żywo prezentował wykorzystanie podatności oraz wykonywał analizę złośliwego oprogramowania służącego do eskalacji uprawnień na konkretnych urządzeniach IoT. Przykładowo poprzez wykorzystanie podatności SSRF, czyli wysłanie żądania http do danej usługi drukarki. W żądaniu tym możliwe jest umieszczenie kodu kopiującego przesłany plik do ścieżki, w której znajduje się kolejka FIFO. Folder ten wykorzystywany jest przez usługę fwdebug posiadającą uprawnienia root. Finalnie oznacza to wykonanie naszego pliku właśnie z podwyższonymi uprawnieniami. Innym przykładem jest wykorzystanie buffer overflow na routerach, aby uzyskać ciasteczko sesyjne jednego z użytkowników. Posiadając ciasteczko zalogowanego użytkownika możemy wskoczyć na jego sesję bez znajomości hasła, posiadania klucza fizycznego lub metody dwuskładnikowej. Dzięki zdobytej wiedzy zarówno działania SOC-owe będą bardziej świadome, ale także biblioteczka znanych już ataków poszerzyła się na cele przyszłych pentestów.

Autorem innej prelekcji, której słuchałam z przyjemnością, mimo późnej już pory, był Ireneusz Tarnowski. „MU7445: Cyberzagrożenia pisane cyrylicą” skupiała się na zorganizowanych grupach APT lub przestępczych. Prowadzący przedstawił model diamentowy, na podstawie którego opiera się analizę, przypisując ją do konkretnej grupy, a także przeanalizował rzeczywiste cyberataki ze wskazaniem przeciwnika, jego potencjału ofensywnego oraz sposobu działania. Prelekcja zwróciła uwagę na dynamiczny rozwój zagrożeń, pokazała, w jaki sposób próbować zapobiegać oraz łączyć kropki, aby nie zareagować zbyt późno. Dla specjalistów blueteam na pewno jest to wartościowa wiedza.

Dawid Przyczyna, specjalista ds. cyberbezpieczeństwa

W trakcie konferencji Oh My H@ck było wiele wykładów, które mnie zainteresowały. W tym artykule postanowiłem opisać dwa z nich.

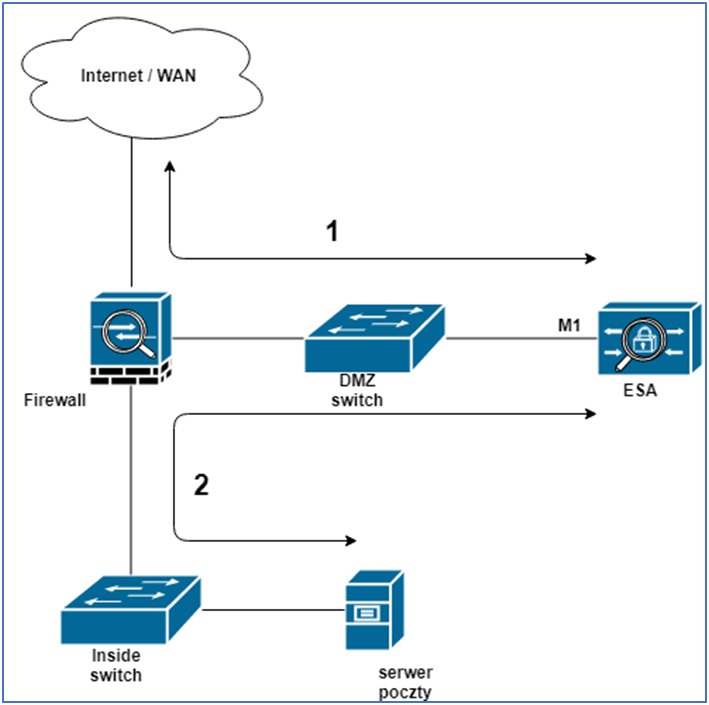

Jako pierwszą przedstawię prelekcję Piotra Głaska „Decoy Dog – który przedstawił ciekawy przypadek C2 over DNS z firewalli” o jednym z zaawansowanych ataków wykorzystujących nietypowy wektor ataku, czyli protokół DNS (Domain Name Resolution). W ramach przypomnienia nadmienię, że protokół DNS – operujący w warstwie aplikacyjnej modelu OSI – służy do tłumaczenia nazw domen na adresy IP. Atakujący wykorzystali sprytny sposób użycia protokołu DNS, aby w zapytaniach i odpowiedziach wymienianych w ramach komunikacji ukrywać komendy przeznaczone do sterowania zainfekowanymi hostami bądź eksfiltrować z nich dane. Jest to możliwe, gdyż tego typu zapytań i odpowiedzi może być bardzo dużo – informacje bądź komendy mogą być „poszatkowane”. Warto wspomnieć, że komunikacja była szyfrowana i kodowana, przez co na pierwszy rzut oka, nie widać żadnych komend ani danych. Przykładowe zapytanie (kodowane w Hex, Base32 lub Base64 (Url Safe)) mogło wyglądać następująco: YsSZZMSZZ3JhxYJ3Z3LEmS10dW1yYWpkZXI.normalsite.info. To, co powinno zwrócić uwagę, to fakt, że podobne odpowiedzi z serwera DNS na temat *.normalsite.info będą rozwiązywane na adresy IP, które nie są ze sobą powiązane – będą należeć do przeróżnych podsieci. Wtedy powinna nam zapalić się czerwona lampka, gdyż to może nie jest adres IP, lecz zakodowana komenda.

Aby przeprowadzić atak, przestępcy zarejestrowali określoną domenę, następnie ustawili swój serwer Command&Control jako serwer DNS autorytatywny dla tej domeny, aby do niego była kierowana komunikacja, gdy „ktoś” dokonuje o nią odpytania. Tym „kimś” może być właśnie zainfekowany komputer. Ciekawy jest również fakt, że z uwagi na specyfikę działania DNS, która jest z natury hierarchiczna – lokalne serwery DNS odpytują kolejne serwery DNS, aż zapytanie dotrze do autorytarnego serwera DNS – naturalnie pojawia się jedna z technik opisanych w repozytorium MITRE ATT&CK, czyli „multi-hop proxy”. Z tego powodu pojawia się dodatkowa trudność aby zidentyfikować źródło ataku, ukryte za kaskadą serwerów proxy.

Kolejnym z wykładów który bardzo przykuł moją uwagę był wykład Adama Haerle „Bo to niedobra rada była, czyli rekomendacje, które szkodzą, zamiast pomagać”. Dzięki temu na podstawie bardzo wielu przykładów dowiedziałem się jak skutecznie pogorszyć bezpieczeństwo bądź jak gwarantować jego fałszywe poczucie. Podczas prelekcji poruszane były tematy, gdzie różne firmy i organizacje, w tym znane polskie banki bądź instytucje minionego już rządu, oferowały rady, które są wielokrotnie powtarzane, lecz niekoniecznie sensowne i korzystne dla odbiorcy.

Jednym z nich jest np. bardzo ciekawy temat VPN (Virtual Private Network), a w zasadzie oferowanej prywatności i ciągłego polecania, aby z niego korzystać. Szczególnie w dobie, gdy prawie każda szanująca się strona korzysta z szyfrowanego protokołu HTTPS… Czytając w internecie o VPN można się dowiedzieć, że nie jest to takie złote rozwiązanie, jak by się mogło wydawać. No bo przecież zamiast naszego dostarczyciela internetu, teraz dostarczyciel usługi VPN będzie wiedział co robimy – i tu powstaje pytanie – czy mu ufamy? Czy faktycznie usuwa logi lub korzysta z silnego szyfrowania jak obiecuje? Czy może jego aplikacja przypadkiem nie jest dziurawa i sama w sobie stanowi potencjalny wektor ataku? Wracając do HTTPS, rady dla zwykłych użytkowników, aby sprawdzać „zielone kłódki” również wydają się bezcelowe. To tak jak by teraz każdy miał się stać ekspertem odnośnie certyfikatów TLS oraz urzędów certyfikacji je wydających (które są zaufane a które nie…?).

Fałszywe poczucie bezpieczeństwa to jedno, zaś poczucie fałszywego zagrożenia to inna sprawa. Bardzo groźne (i zarazem nieistniejące) zagrożenia od malware Wabix bądź ataków DDOS19 mówią same za siebie. Z innej strony mamy wektory ataku, które teoretycznie możliwe – zaś w praktyce prawie nigdy niewykorzystywane – również mogą nam spędzać sen z powiek! Tak zwany „Juice Jacking” – złośliwe porty ładowania smarfonów – nie raz pojawiają się w ostrzeżeniach na temat ataków w przestrzeni publicznej. Równocześnie, jednostki ostrzegające przyznają, że nie znają potwierdzonych przypadków tego typu ataków…

Ostatni temat, który chciałbym poruszyć i przytoczyć to polityka haseł. Każdy już chyba wie, że rekomendacja aby często i regularnie zmieniać hasła nie ma sensu. Lecz czy aby na pewno każdy? „National Institute of Standards and Technology” (NIST) publikujący swoje „Digital Identity Guidelines” zaleca, aby firmy wymuszały wygaśnięcie hasła i jego resetowanie tylko w przypadku wystąpienia znanego naruszenia bezpieczeństwa lub co 365 dni. Przejście na dłuższe życie haseł ma na celu zachęcenie użytkowników do generowania dłuższych haseł, które są trudniejsze do złamania. Warto wspomnieć, że zbyt częste zmienianie haseł promuje proste hasła, które zmieniają się w niewielkim stopniu (np. tylko zmieniająca się liczba bądź nazwa miesiąca…). Nie zmienia to faktu, że w komunikacji wielu znanych firm, powtarzane niczym mantra są rekomendacje aby często zmieniać hasła, chyba żeby mieć poczucie, że „coś” się robi aby zadbać o swoje bezpieczeństwo… Jeśli chodzi o hasła, to na pewno warto korzystać z menadżerów haseł aby nie zaprzątać sobie głowy 24-literowymi ciągami losowych znaków, zaś tam gdzie to możliwe, korzystać z uwierzytelniania dwuskładnikowego (2FA).

Osobiście uważam, że tego typu wykłady są niezwykle wartościowe. Prezentowany przekaz odbieram jako komunikat „nie dajmy się zwariować” oraz „nie łykaj wszystkiego jak pelikan”. Ostatecznie warto pamiętać, że nie każdy z nas będzie celem ataku Pegasusa…

Podsumowując, Oh My H@ck to wydarzenie, które łączy wysoki poziom merytoryczny z doskonałą organizacją i możliwością networking’u, co sprawia, że jest to konferencja niezwykle ceniona w środowisku specjalistów od cyberbezpieczeństwa.

Potrzebujesz wsparcia? Napisz do nas!

Materiał przygotowali:

Eliza Samsel – młodsza specjalistka ds. cyberbezpieczeństwa

Dawid Przyczyna – inżynier SOC

Specjaliści Network Expert

Od samego początku naszej działalności stawialiśmy na profesjonalne podejście do naszych Klientów

Network w liczbach