Brute force

Każdy z nas otrzymał kiedyś wiadomość e-mail, która informowała o próbie zalogowania na nasze konto, np. z innego komputera czy lokalizacji. Często to my próbujemy się zalogować – możemy wtedy zignorować takie powiadomienie. Przy procedurze przypominania hasła wygląda to podobnie – dostajemy wiadomość e-mail, która nas informuje o próbie zmiany hasła na naszym koncie. I podobnie jak wyżej – jeśli to my próbujemy zmienić hasło – powiadomienie możemy zignorować.

Czasami jednak tak nie jest i to nie Ty logujesz się na swoje konto. Jeśli tak się stanie, istnieje duże prawdopodobieństwo, że Twoje konto i potencjalnie poufne informacje zostały naruszone przy użyciu ataku brute force.

Ataki brute force (czasem spolszczane jako ataki siłowe ? ) nie są dla cyberprzestępców niczym nowym. Wraz ze wzrostem liczby pracy zdalnej (głównie przez pandemię COVID-19), ataki brute force wzrosły z 13% do 31% w 2020 r. i stanowią 5% wszystkich naruszeń bezpieczeństwa cybernetycznego.

Niezależnie od tego czy pracujesz zdalnie czy też nie, niezależnie od środowiska w jakim się znajdujesz, być może jest to dobry moment, aby porozmawiać o tym w jaki sposób chronić się przed tymi atakami.

Czym jest brute force?

Atak brute force jest dokładnie taki, jak się wydaje; atakujący podejmuje tyle prób, ile potrzeba, siłą odgadując dane logowania, aby uzyskać dostęp do konta w witrynie lub aplikacji. Spośród wszystkich rodzajów cyberataków atak brute force jest prawdopodobnie najbardziej popularny wśród hakerów ze względu na prosty charakter ataku i wysoką skuteczność wyników.

Wycieki danych i naruszenia bezpieczeństwa szybko stały się zjawiskiem znanym i z jakiegoś powodu został zaakceptowany jako normalna aktywność w Internecie. Konsekwencją tych naruszeń danych jest skarbnica danych osobowych milionów ludzi i danych uwierzytelniających ich konta. Atak brute force, jeśli się powiedzie, może spowodować jedno z tych naruszeń danych, które dotkną niezliczoną liczbę osób.

Jednak dane skradzione podczas cyberataku zwykle nie są wykorzystywane w ataku brute force. Zamiast tego, gdy atak typu brute force skutecznie włamuje się na konto, haker ma teraz dostęp nie tylko do informacji na koncie, ale także do strony internetowej lub sieci, co umożliwia przesyłanie złośliwego oprogramowania lub innych złośliwych programów. Mogą teraz wykorzystać exploita do stworzenia bardziej rozległego cyberataku.

Rodzaje ataków brute force

Istnieje kilka rodzajów ataków brute force, które można zastosować według oczekiwań, pożądanych wyników czy w końcu – „infrastruktury” w której się znajdujemy. Mam na myśli to, że raczej nikt nie będzie próbować podjąć wielokrotną próbę zalogowania się do maila na Google’u czy konta na Facebooku. Aplikacje, które blokują konta na określony czas przy x próbach zalogowania raczej też będą inaczej atakowane.

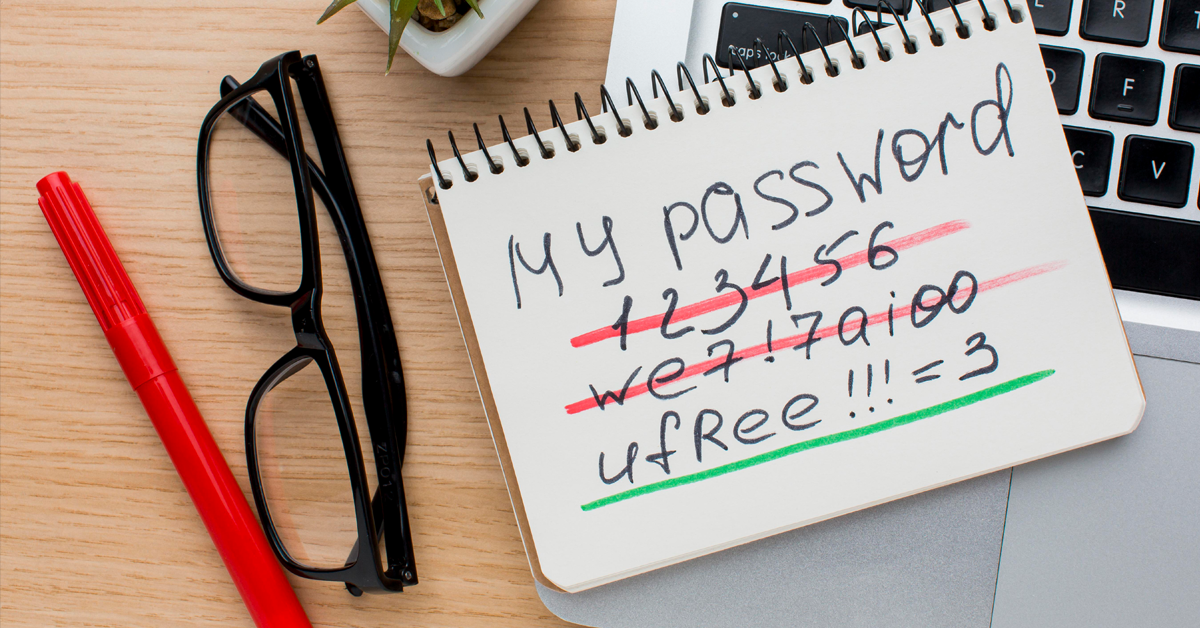

Najprostszym atakiem typu brute force jest atak, w którym zwyczajnie odgadujemy dane logowania. Nie używamy do tego żadnych wysublimowanych narzędzi, tylko próbujemy znanych kombinacji typu „admin1”, „Styczen2022” itd.

Inną formą ataku jest atak słownikowy. Ten typ ataku wykorzystuje powszechnie używane kombinacje haseł i słowa ze słownika. Podobnie jak w przypadku poprzedniego typu ataku, słabe hasła są szybko łamane.

Atak hybrydowy łączy dwa poprzednie typy. Wykorzystuje elementy haseł, których ludzie często używają, takie jak nazwiska, miesiące, daty urodzenia itd.

Odwrócony atak brute force. Ten rodzaj ataku brute force ma miejsce, gdy haker ma dostęp do hasła i próbuje dopasować je do nazwy użytkownika, aby zalogować się na konto.

Inną formą ataku (która często nie jest klasyfikowana jako atak brute force) jest dopasowywanie wykradzionych wcześniej loginów i haseł w różnych aplikacjach internetowych. Jeśli więc jeśli informacje o Twoim koncie kiedyś wyciekły, np. hasło do poczty e-mail, to atakujący mogą próbować dopasować Twoje hasło do innych serwisów, np. Facebook.

Jak chronić się przed atakami brute force?

Nie będę odkrywczy jeśli powiem, że w tym przypadku najprostsze praktyki i sposoby są najlepszymi. Najbardziej oczywistym krokiem jest nieużywanie ponownie tych samych haseł ani haseł łatwych do odgadnięcia. Hasła wielokrotnie używane w różnych serwisach są najczęstszymi błędami popełnianymi przez ludzi. Na stronie https://haveibeenpwned.com/ możesz sprawdzić, czy ważne dla Ciebie informacje mogły ulec wyciekowi danych. Dla przykładu pokażę jeden ze swoich spamowych maili, tzn. takich, gdzie kiedyś pozapisywałem się do różnych newsletterów, a na co dzień używam innego konta.

Jak widać, nie jestem wyjątkowy i nawet najlepsze rady mogą się nie zdać na nic, gdy nasze dane ulegają wyciekom. Na powyższym przykładzie widać, że jeden z moich maili został „ofiarą” wycieku danych w 2017 roku. Oznacza to, że takie informacje jak login i hasło mogły zostać upublicznione. Nie myślcie, że nikt nie próbował dopasować informacji z tego wycieku do innych serwisów, do portali społecznościowych czy w końcu do banków.

Oprócz tworzenia trudnego do złamania hasła, wiele witryn i aplikacji oferuje opcję włączenia uwierzytelniania wieloskładnikowego. Chociaż jest to dodatkowy krok w procesie logowania, korzystanie z tej funkcji stanowi solidną ochronę przed atakiem brute force. Inną formą zabezpieczenia jest zakup klucza U2F. Poniżej znajdziesz informacje czym są klucze U2F i jak tego używać:

W końcu, kolejną metodą zabezpieczenia jest używanie menadżerów haseł. Dobrym początkiem jest pozwolenie Twojej przeglądarce internetowej na zapisywanie haseł do Twoich serwisów. Kolejnym krokiem jest użycie zewnętrznego menadżera haseł takiego jak 1Password czy KeePass. Niezależnie od tego jaki program wybierzesz ważne jest, aby taki menadżer posiadał wersje działające zarówno na urządzeniu mobilnym, jak i na komputerze.

Powiem więcej – czasem dobrze jest nie znać niektórych swoich haseł, dzięki czemu uodpornisz się na kryptoanalizę gumowej pałki ?

Firmy stojące za swoimi witrynami i aplikacjami mogą podjąć dodatkowe kroki w zakresie cyberbezpieczeństwa. Przykładem jest ograniczenie liczby prób logowania przed czasową blokadą konta lub adresu IP. Ta funkcja może poważnie utrudnić skuteczność ataku brute force. Dodatkową funkcją bezpieczeństwa jest włączenie CAPTCHA. CAPTCHA to dodatkowa warstwa podczas procesu logowania. Za każdym razem, gdy musiałeś wybrać wszystkie taksówki i traktory na obrazku, to była to właśnie CAPTCHA.

Co możesz zrobić w przypadku ataku na swoją sieć?

Potrzebujesz wsparcia? Napisz do nas!

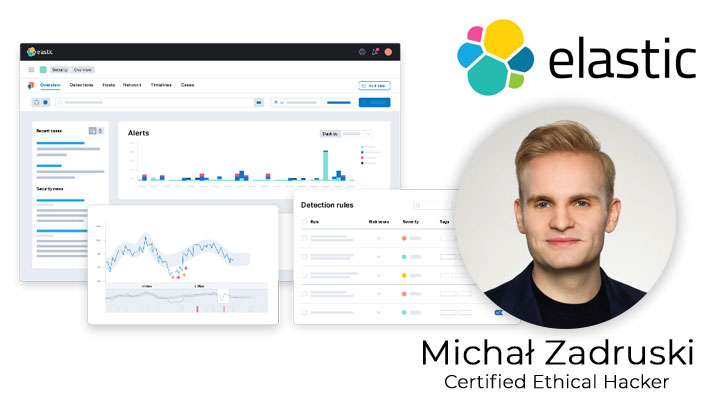

Materiał przygotował Michał Zadruski – inżynier sieci i bezpieczeństwa

Inżynier sieci i bezpieczeństwa, który w IT swoje pierwsze doświadczenia zdobywał w helpdesku. W Network Expert odpowiedzialny jest za utrzymanie sieci klienta i rozwiązywanie problemów. Swoją wiedzę rozszerza w kierunku rozwiązań Enterprise oraz cyberbezpieczeństwa, którego jest pasjonatem. Posiadacz certyfikatów CEH (Certified Ethical Hacker), CCNA Routing & Switching, CCNP Enterprise oraz Cisco CyberOps Associate.

Cyberbezpieczeństwo

To również może Cię zainteresować:

Od samego początku naszej działalności stawialiśmy na profesjonalne podejście do naszych Klientów

Network w liczbach